借用AWS服務(wù)CodePipeling+ECS實-創(chuàng)新互聯(lián)

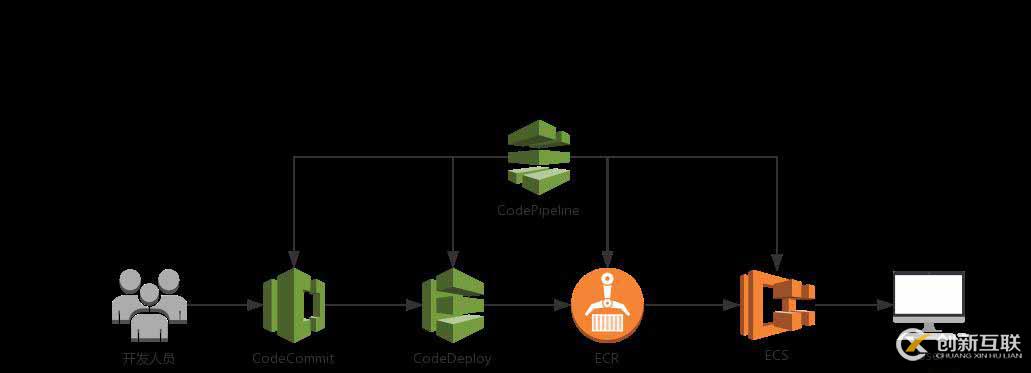

一、架構(gòu)圖

1.1、架構(gòu)圖

1.2、一些文件解釋

- buildspec.yaml: 主要是 codebuile 在構(gòu)建過程中需要的一個文件,用了告知如何構(gòu)建。

- appspec.yaml: 是 codedeploy 在部署過程中的修訂文件,可以比作為一個環(huán)境變量配置文件吧。

- taskdef.json:是我們的 ECS task 的一個定義文件,有這個文件 codepipeline 才可以在每次構(gòu)建中根據(jù)要求為我們創(chuàng)建 task definition。

- imageDetail.json:用來輸出我們新構(gòu)建的鏡像地址,用于新的部署使用。

1.3、流程

- codebuild 通過文件

buildspec.yaml進行構(gòu)建,生成文件imageDetail.json; - codepipeline 會提取文件

imageDetail.json中的 imageurl,放入環(huán)境變量IMAGE1_NAME; - codepipeline 把

taskdef.json中的<IMAGE1_NAME>替換為新的 URL,并請求 ECS RegisterTaskDefinition API 進行新的任務(wù)定義注冊; - 注冊完成后 API 會返回其任務(wù)定義 ARN,codepipeline 并用此 ARN 信息替換

appspec.yaml中的<TASK_DEFINITION>; - 而后 CodePipeline 根據(jù)

appspec.yaml的信息,發(fā)動 CreateDeployment API 開始透過 CodeDeploy 執(zhí)行藍綠布署。

二、創(chuàng)建 ECR 倉庫

創(chuàng)建 ECR 鏡像倉庫,我所有的操作都是在 us-east-1 這個區(qū)域,操作的 IAM 用戶擁有 root 權(quán)限。

$ aws ecr create-repository --repository-name nginx-ecs --image-scanning-configuration scanOnPush=true --region us-east-1

{

"repository": {

"repositoryUri": "921283538843.dkr.ecr.us-east-1.amazonaws.com/nginx-ecs",

"imageScanningConfiguration": {

"scanOnPush": true

},

"registryId": "921283538843",

"imageTagMutability": "MUTABLE",

"repositoryArn": "arn:aws:ecr:us-east-1:921283538843:repository/nginx-ecs",

"repositoryName": "nginx-ecs",

"createdAt": 1580358204.0

}

}三、創(chuàng)建 codebuild project

3.1、創(chuàng)建 ServiceRole

codebuild 需要獲取 s3 等權(quán)限。

$ aws iam create-role --role-name AWSCodeBuildServiceRole --assume-role-policy-document '{"Version":"2012-10-17","Statement":{"Effect":"Allow","Principal":{"Service":"codebuild.amazonaws.com"},"Action":"sts:AssumeRole"}}'創(chuàng)建 policy。

$ aws iam create-policy --policy-name AWSCodeBuildPolicy --policy-document https://raw.githubusercontent.com/wangzan18/codepipeline-ecs/master/awscli/AWSCodeBuildPolicy.json

{

"Policy": {

"PolicyName": "AWSCodeBuildPolicy",

"PermissionsBoundaryUsageCount": 0,

"CreateDate": "2020-01-30T09:34:36Z",

"AttachmentCount": 0,

"IsAttachable": true,

"PolicyId": "ANPA5NAGHF6NYARCBUGDT",

"DefaultVersionId": "v1",

"Path": "/",

"Arn": "arn:aws:iam::921283538843:policy/AWSCodeBuildPolicy",

"UpdateDate": "2020-01-30T09:34:36Z"

}

}

角色附加策略。

$ aws iam attach-role-policy --role-name AWSCodeBuildServiceRole --policy-arn arn:aws:iam::921283538843:policy/AWSCodeBuildPolicy

$ aws iam attach-role-policy --role-name AWSCodeBuildServiceRole --policy-arn arn:aws:iam::aws:policy/AmazonEC2ContainerRegistryPowerUser3.2、創(chuàng)建 codebuild project

$ wget https://raw.githubusercontent.com/wangzan18/codepipeline-ecs/master/awscli/create-project.json

$ wget aws codebuild create-project --cli-input-json file://create-project.json- 參考文檔:https://docs.aws.amazon.com/zh_cn/codebuild/latest/userguide/create-project.html#create-project-cli

- buildspec.yaml : https://docs.aws.amazon.com/zh_cn/codebuild/latest/userguide/build-spec-ref.html#build-spec-ref-syntax

四、創(chuàng)建 ECS 藍綠 CodeDeploy

4.1、為 CodeDeploy 創(chuàng)建服務(wù)角色

$ aws iam create-role --role-name AWSCodeDeployServiceRole --assume-role-policy-document '{"Version":"2012-10-17","Statement":{"Effect":"Allow","Principal":{"Service":"codedeploy.amazonaws.com"},"Action":"sts:AssumeRole"}}'附加策略。

$ aws iam attach-role-policy --role-name AWSCodeDeployServiceRole --policy-arn arn:aws:iam::aws:policy/AWSCodeDeployRoleForECS4.2、創(chuàng)建 ECS 使用的 ALB

使用 create-load-balancer 命令創(chuàng)建 應(yīng)用程序負載均衡器。指定兩個不屬于同一可用區(qū)的子網(wǎng)以及一個安全組。

aws elbv2 create-load-balancer \

--name nginx-ecs-bluegreen-alb \

--subnets subnet-694b2b35 subnet-f5761192 \

--security-groups sg-cdc5cf8f \

--region us-east-1使用 create-target-group 命令創(chuàng)建目標組。此目標組將流量路由到服務(wù)中的原始任務(wù)集。

aws elbv2 create-target-group \

--name bluegreentarget1 \

--protocol HTTP \

--port 80 \

--target-type ip \

--vpc-id vpc-ebff4c91 \

--region us-east-1aws elbv2 create-target-group \

--name bluegreentarget2 \

--protocol HTTP \

--port 80 \

--target-type ip \

--vpc-id vpc-ebff4c91 \

--region us-east-1使用 create-listener 命令創(chuàng)建負載均衡器偵聽器,該偵聽器帶有將請求轉(zhuǎn)發(fā)到目標組的默認規(guī)則。

aws elbv2 create-listener \

--load-balancer-arn arn:aws:elasticloadbalancing:us-east-1:921283538843:loadbalancer/app/nginx-ecs-bluegreen-alb/28cd5055a92630c1 \

--protocol HTTP \

--port 80 \

--default-actions Type=forward,TargetGroupArn=arn:aws:elasticloadbalancing:us-east-1:921283538843:targetgroup/bluegreentarget1/80b89a8c4e5f574d \

--region us-east-14.3、創(chuàng)建 Amazon ECS 集群

使用 create-cluster 命令創(chuàng)建要使用的名為 nginx-ecs-bluegreen 的集群。

aws ecs create-cluster \

--cluster-name nginx-ecs-bluegreen \

--region us-east-1為 ECS task 創(chuàng)建執(zhí)行角色。

$ aws iam create-role --role-name AWSECSTaskServiceRole --assume-role-policy-document '{"Version":"2012-10-17","Statement":{"Effect":"Allow","Principal":{"Service":"ecs-tasks.amazonaws.com"},"Action":"sts:AssumeRole"}}'附加策略 AmazonECSTaskExecutionRolePolicy。

$ aws iam attach-role-policy --role-name AWSECSTaskServiceRole --policy-arn arn:aws:iam::aws:policy/service-role/AmazonECSTaskExecutionRolePolicy然后,使用您創(chuàng)建的 fargate-task.json 文件注冊任務(wù)定義。

$ wget https://raw.githubusercontent.com/wangzan18/codepipeline-ecs/master/awscli/fargate-task.json

$ aws ecs register-task-definition \

--cli-input-json file://fargate-task.json \

--region us-east-1創(chuàng)建 ECS Service。

$ wget https://raw.githubusercontent.com/wangzan18/codepipeline-ecs/master/awscli/service-bluegreen.json

$ aws ecs create-service \

--cli-input-json file://service-bluegreen.json \

--region us-east-14.4、創(chuàng)建 AWS CodeDeploy 資源

使用 create-application 命令創(chuàng)建 CodeDeploy 應(yīng)用程序。指定 ECS 計算平臺。

$ aws deploy create-application \

--application-name nginx-ecs \

--compute-platform ECS \

--region us-east-1使用 create-deployment-group 命令創(chuàng)建 CodeDeploy 部署組。

$ wget https://raw.githubusercontent.com/wangzan18/codepipeline-ecs/master/awscli/deployment-group.json

$ aws deploy create-deployment-group \

--cli-input-json file://deployment-group.json \

--region us-east-1- 參考文檔:https://docs.aws.amazon.com/zh_cn/AmazonECS/latest/developerguide/create-blue-green.html#create-blue-green-loadbalancer

- imageDetail.json :https://docs.aws.amazon.com/zh_cn/codepipeline/latest/userguide/file-reference.html#file-reference-ecs-bluegreen

- taskdef.json : https://docs.aws.amazon.com/zh_cn/codepipeline/latest/userguide/tutorials-ecs-ecr-codedeploy.html#tutorials-ecs-ecr-codedeploy-taskdefinition

四、創(chuàng)建 codepipeline

4.1、創(chuàng)建 codepipeline 所需 SerivceRole

如果您的 AWS 賬戶中還沒有 CodePipeline 服務(wù)角色,請創(chuàng)建一個。借助此服務(wù)角色,CodePipeline 可代表您與其他 AWS 服務(wù)進行交互,包括 AWS CodeBuild。

$ aws iam create-role --role-name AWSCodePipelineServiceRole --assume-role-policy-document '{"Version":"2012-10-17","Statement":{"Effect":"Allow","Principal":{"Service":"codepipeline.amazonaws.com"},"Action":"sts:AssumeRole"}}'為 codepipeline role 創(chuàng)建 policy,并將 policy 附加到 AWSCodePipelineServiceRole。

$ aws iam create-policy --policy-name AWSCodePipelineServiceRolePolicy --policy-document https://raw.githubusercontent.com/wangzan18/codepipeline-ecs/master/awscli/AWSCodePipelineServiceRolePolicy.json

{

"Policy": {

"PolicyName": "AWSCodePipelineServiceRolePolicy",

"PermissionsBoundaryUsageCount": 0,

"CreateDate": "2020-01-30T05:33:22Z",

"AttachmentCount": 0,

"IsAttachable": true,

"PolicyId": "ANPA5NAGHF6NULEJS574V",

"DefaultVersionId": "v1",

"Path": "/",

"Arn": "arn:aws:iam::921283538843:policy/AWSCodePipelineServiceRolePolicy",

"UpdateDate": "2020-01-30T05:33:22Z"

}

}

角色附加策略。

$ aws iam attach-role-policy --role-name AWSCodePipelineServiceRole --policy-arn arn:aws:iam::921283538843:policy/AWSCodePipelineServiceRolePolicy4.2、創(chuàng)建 pipeline

$ wget https://raw.githubusercontent.com/wangzan18/codepipeline-ecs/master/awscli/create-pipeline.json

$ aws codepipeline create-pipeline --cli-input-json file://create-pipeline.json --region us-east-1注意:文檔中的 OAuthToken 自己去 github 中去申請。

- 參考文檔:https://docs.aws.amazon.com/zh_cn/codepipeline/latest/userguide/GitHub-create-personal-token-CLI.html

- https://docs.aws.amazon.com/zh_cn/codepipeline/latest/userguide/pipelines-create.html#pipelines-create-cli

4.3、為 pipeline 創(chuàng)建 webhook

$ wget https://raw.githubusercontent.com/wangzan18/codepipeline-ecs/master/awscli/my-webhook.json

$ aws codepipeline put-webhook --cli-input-json file://my-webhook.json --region us-east-1

$ aws codepipeline register-webhook-with-third-party --webhook-name nginx-ecs-webhook --region us-east-1相關(guān)參數(shù)可以根據(jù)自己情況填寫,參考文檔:https://docs.aws.amazon.com/zh_cn/codepipeline/latest/userguide/pipelines-webhooks-create.html。

獲得了 webhook 的相關(guān)信息之后,我們登陸 github,選擇相應(yīng)的存儲庫,

另外有需要云服務(wù)器可以了解下創(chuàng)新互聯(lián)scvps.cn,海內(nèi)外云服務(wù)器15元起步,三天無理由+7*72小時售后在線,公司持有idc許可證,提供“云服務(wù)器、裸金屬服務(wù)器、高防服務(wù)器、香港服務(wù)器、美國服務(wù)器、虛擬主機、免備案服務(wù)器”等云主機租用服務(wù)以及企業(yè)上云的綜合解決方案,具有“安全穩(wěn)定、簡單易用、服務(wù)可用性高、性價比高”等特點與優(yōu)勢,專為企業(yè)上云打造定制,能夠滿足用戶豐富、多元化的應(yīng)用場景需求。

網(wǎng)站名稱:借用AWS服務(wù)CodePipeling+ECS實-創(chuàng)新互聯(lián)

分享網(wǎng)址:http://chinadenli.net/article24/dggdje.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供App設(shè)計、網(wǎng)站維護、微信公眾號、微信小程序、網(wǎng)站排名、全網(wǎng)營銷推廣

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時需注明來源: 創(chuàng)新互聯(lián)

- 菏澤SEO給企業(yè)建站助推企業(yè)成長 2023-01-10

- 傳統(tǒng)企業(yè)如何理性認識企業(yè)建站的作用 2022-07-15

- 企業(yè)建站一定要體現(xiàn)出特色 2016-11-01

- 中小企業(yè)建站的必要性體現(xiàn)在哪些方面呢 2021-09-04

- 網(wǎng)站建設(shè)公司談企業(yè)建站的基本原則 2022-05-18

- 企業(yè)建站必須留意的三要素 2016-10-26

- 小程序與企業(yè)建站差距在哪里? 2023-03-13

- 企業(yè)建站如何滿足訪客的需求 2022-10-20

- 企業(yè)建站需求注意哪些問題 2017-08-10

- 企業(yè)建站牢記不可盲目建站 2023-01-24

- 上海企業(yè)建站一定要制作的設(shè)計方案 2020-11-14

- 成都網(wǎng)站建設(shè)為什么如此便宜 企業(yè)建站需警惕 2016-10-28