用OSSIM發(fā)現(xiàn)網絡掃描-創(chuàng)新互聯(lián)

用OSSIM發(fā)現(xiàn)網絡掃描

網絡掃描原本是用于網絡資源管理。通過獲取活動主機、開放服務、操作系統(tǒng)等關鍵信息的重要技術。掃描技術包括Ping 掃描(確定哪些主機正在活動)、端口掃描(確定有哪些開放服務)、操作系統(tǒng)辨識(確定目標主機的操作系統(tǒng)類型)。詳情參考《基于OSSIM平臺的漏洞掃描詳解》、《OSSIM中主動與被動探測工具(arpwatch+p0f+pads)組合應用》。

這些掃描器在掃描時大多使用小包,這時想通過流量監(jiān)控系統(tǒng)(Zabbix等)發(fā)現(xiàn)掃描行為,是不容易實現(xiàn)的。需要使用***檢測系統(tǒng)方可發(fā)現(xiàn)這種異常行為。

注意: 你或許可以通過掃描工具來獲取本網段內主機的IP跟MAC地址的對應關系,如果跨網關就無法獲取,因為ARP包是無法跨越網段傳輸。

在企業(yè)網環(huán)境里你可以通過網管軟件中啟用的SNMP協(xié)議獲取IP和MAC地址,但如果某臺主機沒有通過三層交換設備發(fā)送數(shù)據包,或者三層設備未開啟三層交換功能,就無法獲得這些信息。

抓包工具發(fā)現(xiàn)掃描行為

我們看一個正常時候的網絡通信的截圖

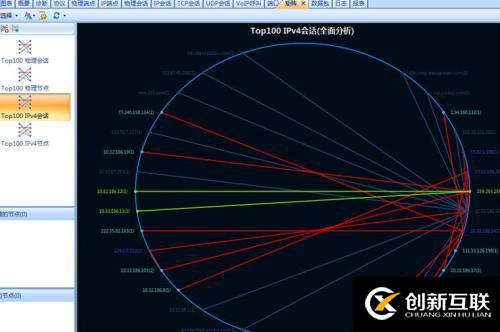

出現(xiàn)掃描的網絡通信

發(fā)現(xiàn)區(qū)別了吧,下面我們可以通過類似Tcpdump或Wireshark這種抓包工具發(fā)現(xiàn)以nmap為實例的掃描。

下面在Linux主機上使用nmap工具掃描Windows主機端口的情況。

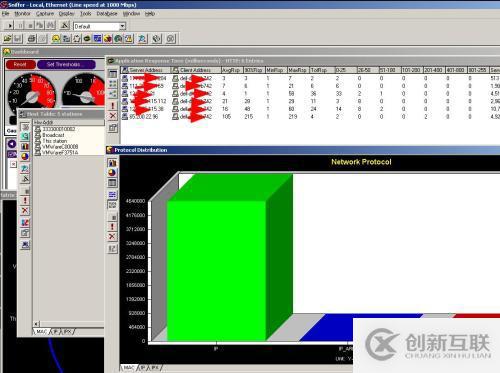

如果你換成 Sniffer Pro也有類似的界面。

網絡管理者每天有多少時間來做這種枯燥乏味的工作?很顯然利用這些工具發(fā)現(xiàn)掃描行為并不算一種好的解決方案。

2. 通過***檢測系統(tǒng)發(fā)現(xiàn)掃描

OSSIM平臺的Sensor里集成了Snort,無需人工之手,所有報警都自動完成,下面僅舉一個nmap掃描檢測snort規(guī)則的例子來說明。

”alert tcp $EXTERNAL_NET any -> $HOME_NET any”

以上報警都由系統(tǒng)自動完成。

OSSIM課程:

OSSIM典型應用案例視頻課程(安裝、配置和開發(fā))

http://edu.51cto.com/course/course_id-7616.html

另外有需要云服務器可以了解下創(chuàng)新互聯(lián)scvps.cn,海內外云服務器15元起步,三天無理由+7*72小時售后在線,公司持有idc許可證,提供“云服務器、裸金屬服務器、高防服務器、香港服務器、美國服務器、虛擬主機、免備案服務器”等云主機租用服務以及企業(yè)上云的綜合解決方案,具有“安全穩(wěn)定、簡單易用、服務可用性高、性價比高”等特點與優(yōu)勢,專為企業(yè)上云打造定制,能夠滿足用戶豐富、多元化的應用場景需求。

網頁題目:用OSSIM發(fā)現(xiàn)網絡掃描-創(chuàng)新互聯(lián)

文章路徑:http://chinadenli.net/article46/dsioeg.html

成都網站建設公司_創(chuàng)新互聯(lián),為您提供企業(yè)建站、營銷型網站建設、App設計、Google、軟件開發(fā)、做網站

聲明:本網站發(fā)布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創(chuàng)新互聯(lián)

- 搜索引擎優(yōu)化是一項非常重要的工作! 2014-03-07

- SEO優(yōu)化網站排名下降的原因有哪些? 2013-06-30

- 網絡營銷--營銷型網站建設 2016-10-08

- 單頁面網站如何做seo關鍵詞優(yōu)化 2015-07-14

- seo關鍵詞優(yōu)化有哪些誤區(qū)? 2015-03-24

- 網站內鏈優(yōu)化的意義有哪些 2016-11-07

- 搜索引擎優(yōu)化如何提供良好的結果? 2014-03-07

- 關鍵詞優(yōu)化,網站SEO技巧主導資源^放送 2016-09-23

- 用戶角度如何發(fā)出構建營銷型網站建設 2016-09-18

- 內頁不收錄怎么辦? 2013-08-19

- 成都網站建設之網站導航如何優(yōu)化? 2016-10-23

- 如何提高網站排名要注意的幾個問題 2016-10-31