DVWA系列之22low級(jí)別上傳漏洞-創(chuàng)新互聯(lián)

大多數(shù)的網(wǎng)站通常都會(huì)提供文件上傳的功能,例如上傳圖片或是文檔等,只要網(wǎng)站允許上傳,就有可能存在上傳漏洞。上傳漏洞與SQL注入相比,其風(fēng)險(xiǎn)更大,***利用上傳漏洞的主要目的是將WebShell上傳到網(wǎng)站中,從而達(dá)到控制網(wǎng)站甚至整個(gè)服務(wù)器的目的。在看過的很多******實(shí)踐案例中,上傳漏洞和SQL注入都是兩種并重的主流***手法。

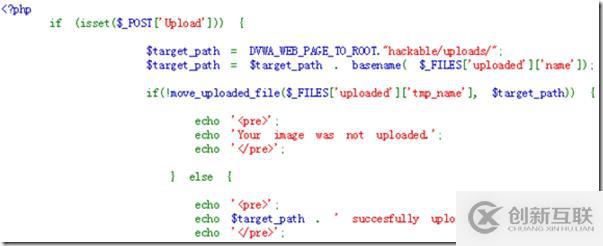

在DVWA中選擇Upload,首先分析low級(jí)別的代碼:

首先站點(diǎn)通過upload參數(shù)以POST方式來接收被上傳的文件,然后指定文件上傳路徑為“網(wǎng)站根目錄/hackable/uploads”,文件上傳到網(wǎng)站之后的名字仍沿用原先的名字。

接下來利用$_FILES變量來獲取上傳文件的各種信息。$_FILES變量與$_GET、$_POST類似,它專門用于獲取上傳文件的各種信息。

“$_FILES['uploaded']['name']”,用于獲取客戶端文件的原名稱,

“$_FILES['uploaded']['tmp_name']”, 用于獲取文件被上傳后在服務(wù)端儲(chǔ)存的臨時(shí)文件名。

語句“move_uploaded_file($_FILES['uploaded']['tmp_name'], $target_path)”表示將上傳后的文件移動(dòng)到變量$target_path所指定的新位置,如果這個(gè)函數(shù)成功執(zhí)行,則輸出“succesfully uploaded!”,否則輸出“Your p_w_picpath was not uploaded”。

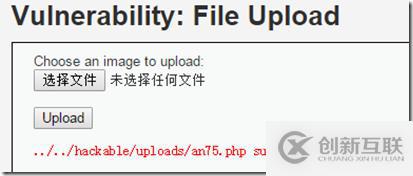

可以看出,在low級(jí)別中,沒有對(duì)上傳的文件進(jìn)行任何過濾,因而我們可以直接將php***文件上傳到服務(wù)器中。比如上傳一個(gè)名為an75.php的webshell文件,文件上傳之后的路徑為:http://127.0.0.1/dvwa/hackable/uploads/an75.php。

另外有需要云服務(wù)器可以了解下創(chuàng)新互聯(lián)cdcxhl.cn,海內(nèi)外云服務(wù)器15元起步,三天無理由+7*72小時(shí)售后在線,公司持有idc許可證,提供“云服務(wù)器、裸金屬服務(wù)器、高防服務(wù)器、香港服務(wù)器、美國服務(wù)器、虛擬主機(jī)、免備案服務(wù)器”等云主機(jī)租用服務(wù)以及企業(yè)上云的綜合解決方案,具有“安全穩(wěn)定、簡單易用、服務(wù)可用性高、性價(jià)比高”等特點(diǎn)與優(yōu)勢,專為企業(yè)上云打造定制,能夠滿足用戶豐富、多元化的應(yīng)用場景需求。

分享名稱:DVWA系列之22low級(jí)別上傳漏洞-創(chuàng)新互聯(lián)

分享網(wǎng)址:http://chinadenli.net/article46/doodeg.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供企業(yè)網(wǎng)站制作、做網(wǎng)站、標(biāo)簽優(yōu)化、品牌網(wǎng)站設(shè)計(jì)、網(wǎng)站設(shè)計(jì)、網(wǎng)站導(dǎo)航

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請(qǐng)盡快告知,我們將會(huì)在第一時(shí)間刪除。文章觀點(diǎn)不代表本網(wǎng)站立場,如需處理請(qǐng)聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時(shí)需注明來源: 創(chuàng)新互聯(lián)

- APP定制開發(fā)需要哪些流程? 2023-03-02

- 網(wǎng)站定制開發(fā)對(duì)企業(yè)來說好處都體現(xiàn)在哪些方面 2016-10-28

- 微信定制開發(fā)樹立品牌形象、展示企業(yè)實(shí)力 2023-03-28

- 企業(yè)官網(wǎng)定制,網(wǎng)站制作定制開發(fā)需要多少錢? 2022-08-06

- 上海松江微信小程序定制開發(fā)和模板搭建有什么區(qū)別? 2020-12-08

- APP定制開發(fā)并沒有那么簡單 2023-02-26

- 公司網(wǎng)站建設(shè)為什么最好是選擇定制開發(fā)的? 2022-05-14

- 成都APP定制開發(fā)對(duì)于企業(yè)有很大的優(yōu)勢 2016-12-15

- APP開發(fā)公司做APP定制開發(fā)都需要經(jīng)過四個(gè)步驟 2020-11-16

- 企業(yè)APP定制開發(fā)需要注意的原則 2016-07-23

- 定制開發(fā)網(wǎng)站需要具備什么條件 2016-10-08

- 定制開發(fā)APP應(yīng)用有什么優(yōu)勢 2022-08-04