如何實現(xiàn)防火墻NAT控制分析-創(chuàng)新互聯(lián)

如何實現(xiàn)防火墻NAT控制分析,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

一。NAT分類

NAT No-pat:類似于Cisco的動態(tài)轉(zhuǎn)換,只轉(zhuǎn)化源IP地址,網(wǎng)絡地址,不轉(zhuǎn)化端口,屬于多對多轉(zhuǎn)換,不能節(jié)約公網(wǎng)IP地址,使用較少

NAPT:(網(wǎng)絡地址和端口轉(zhuǎn)換)類似與Cisco的PAT轉(zhuǎn)換,NAPT即轉(zhuǎn)換報文的源地址,又轉(zhuǎn)換源端口,

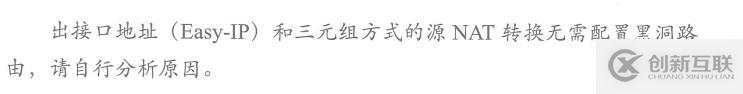

出接口地址:(Easy-IP)轉(zhuǎn)換方式簡單,和NAPT一樣,即轉(zhuǎn)換源地址又轉(zhuǎn)換源端口,屬于多對一轉(zhuǎn)換

Smart NAT(智能轉(zhuǎn)換):通過預留一個公網(wǎng)地址進行NAPT轉(zhuǎn)換

三元組NAT:與源IP地址,源du端口和協(xié)議類型有關(guān)的一種轉(zhuǎn)換

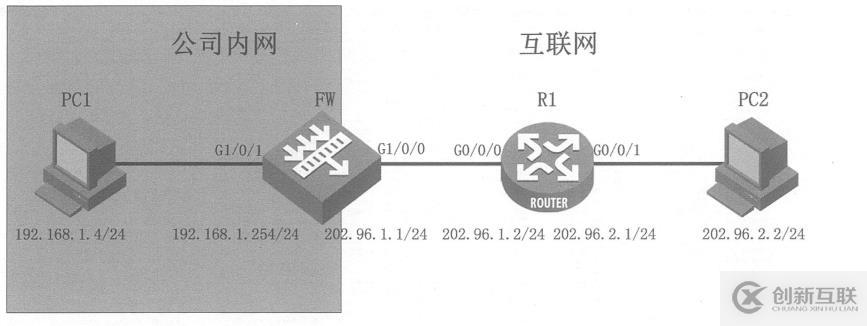

二,黑洞路由

源地址轉(zhuǎn)換場景下的環(huán)路和無效ARP問題

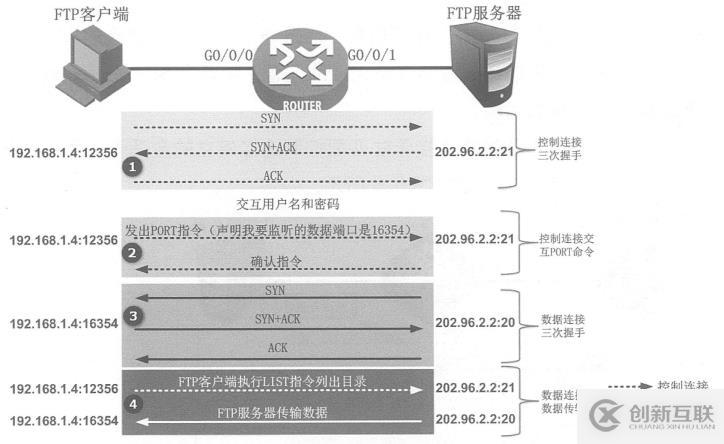

三,Server-map表

通過Server-map表解決FTP數(shù)據(jù)傳輸問題

會話表記錄的是連接信息,包括連接狀態(tài)

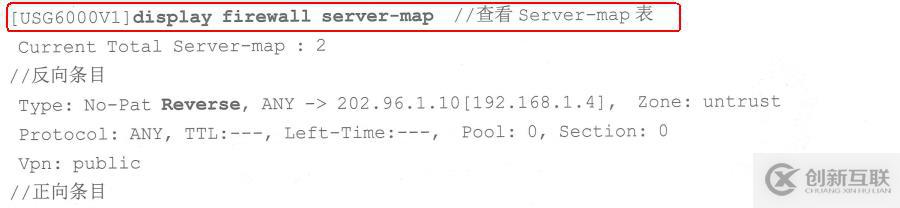

Server-map在NAT中的應用

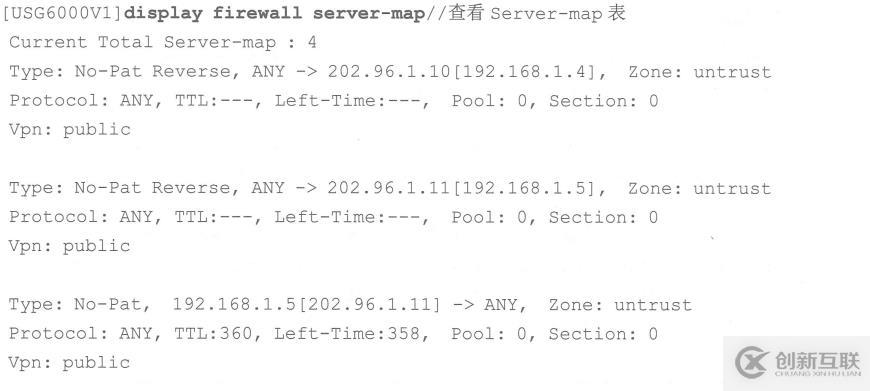

正向條目攜帶端口信息,用來使外部用戶訪問202.96.1.10時直接通過Server-map表進行目標地址轉(zhuǎn)換

反向條目不攜帶端口信息,且目標地址時任意的,用來使服務器可以訪問互聯(lián)網(wǎng)前提是必須是TCP協(xié)議,

四,NAT對報文的處理流程

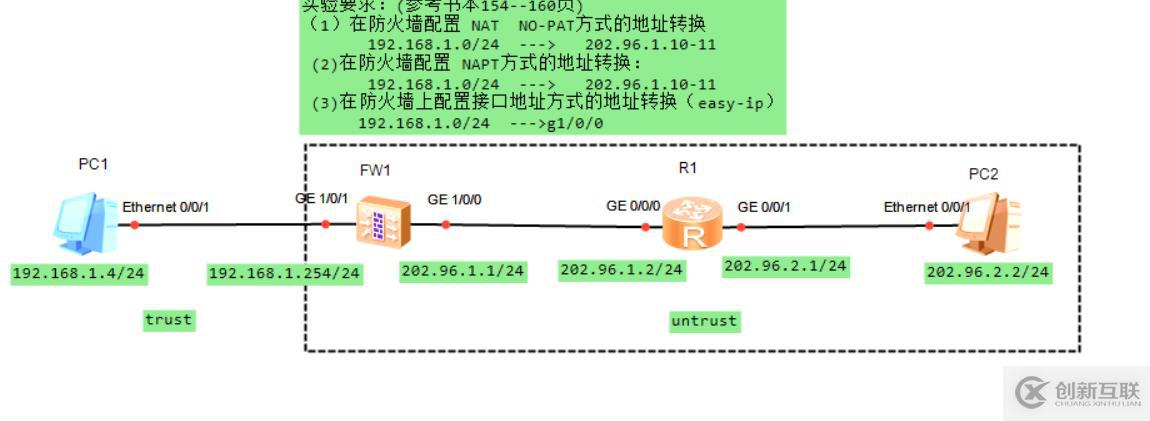

NAT配置(三種方法)

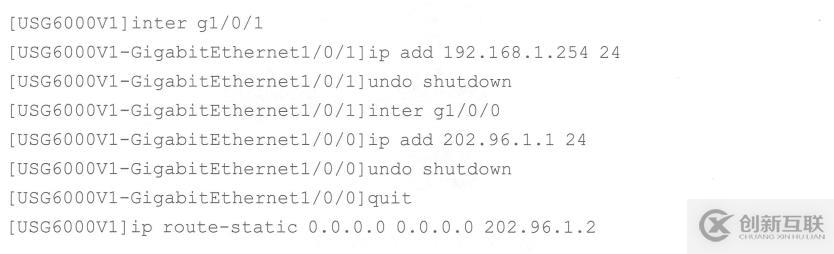

(1)NAT No-pat

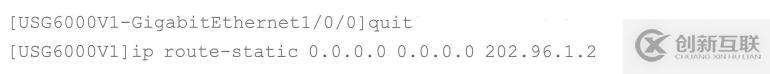

走一條默認路由

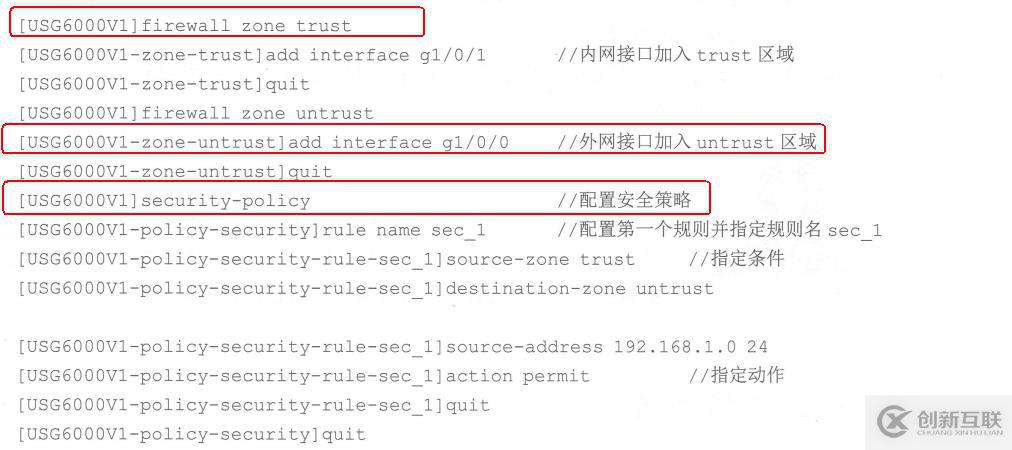

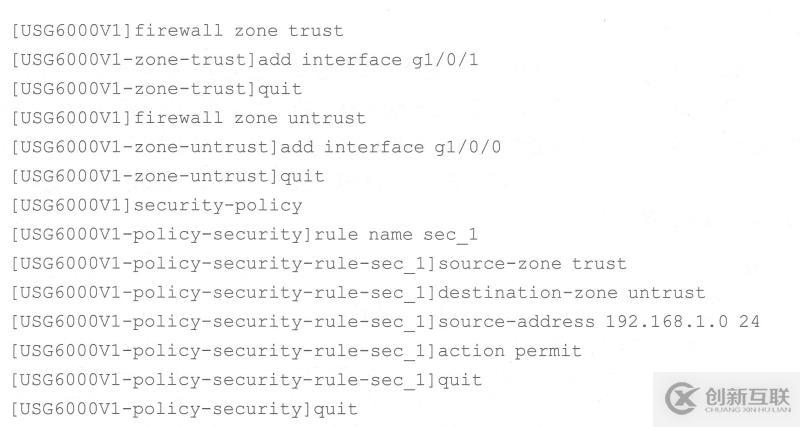

配置安全策略

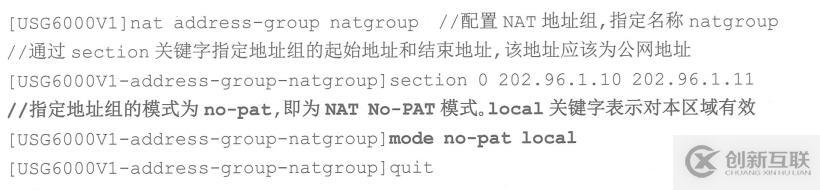

配置NAT地址組,地址組中,地址對應的是公網(wǎng)IP

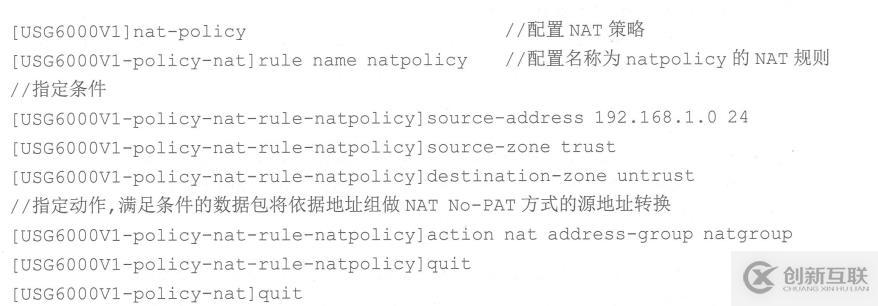

配置NAT策略

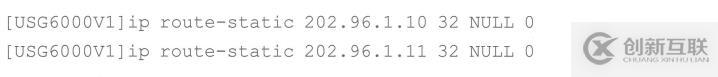

針對轉(zhuǎn)換后的全局地址(NAT地址組中的地址)配置黑洞路由

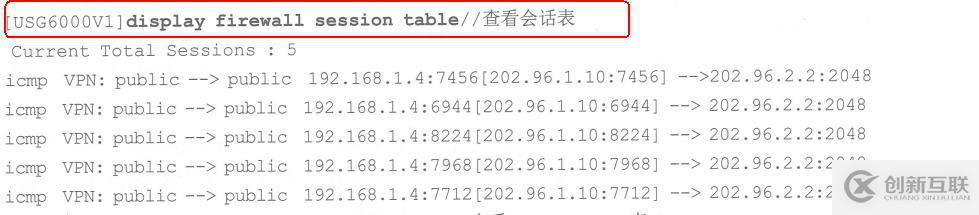

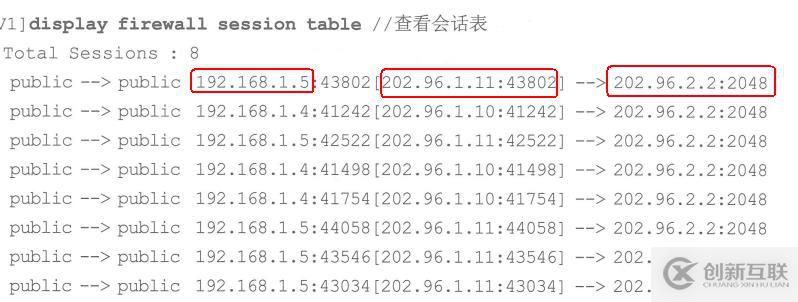

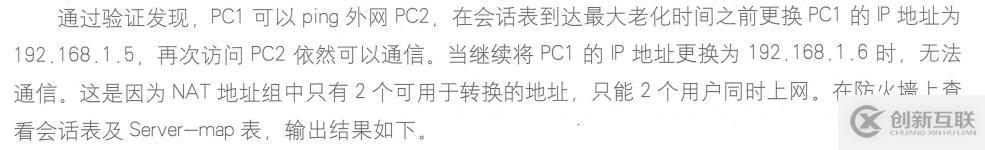

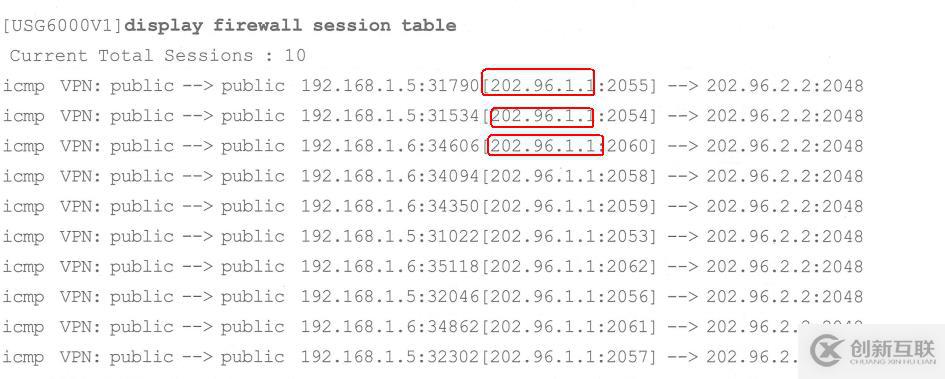

驗證NAT配置,用PC1可以ping外網(wǎng)的PC2,可以查看會話表![]

三個紅框表示為源地址,轉(zhuǎn)化的地址,訪問的地址

也可以查看Server-map表

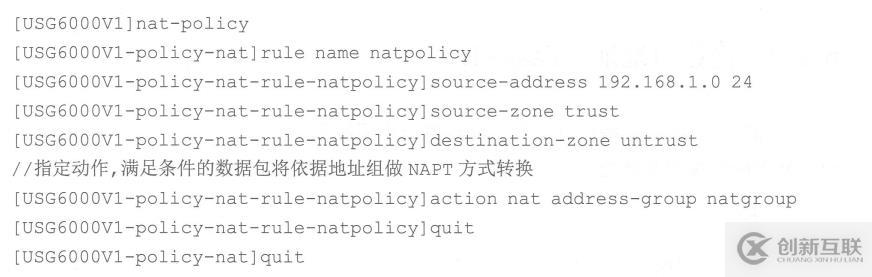

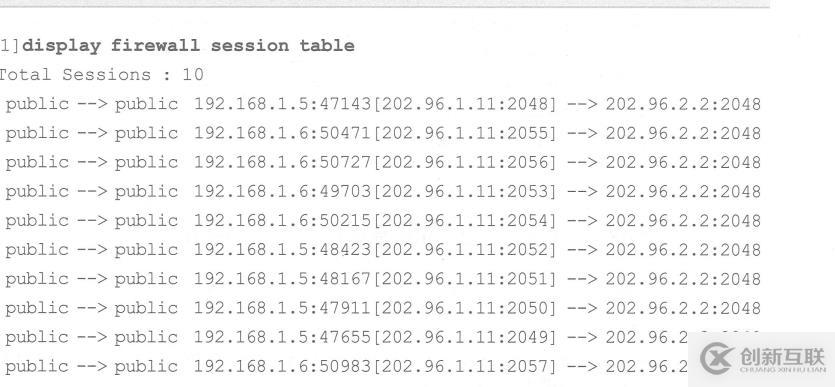

(2)NAPT的配置

還是上面的圖,重做NAPT

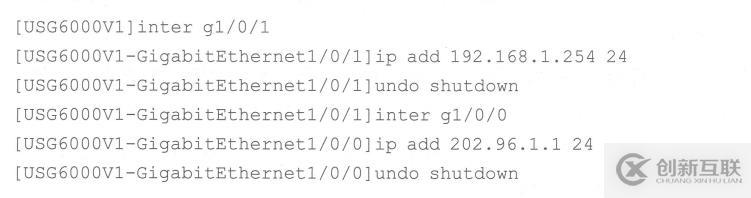

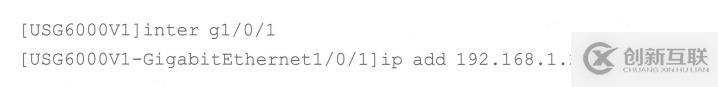

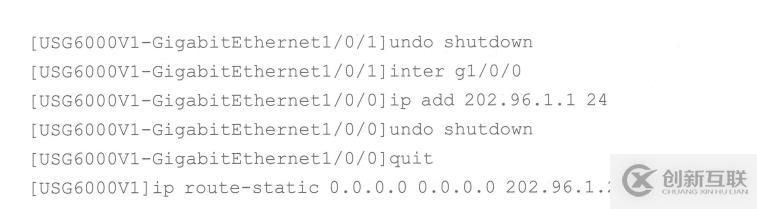

配置IP

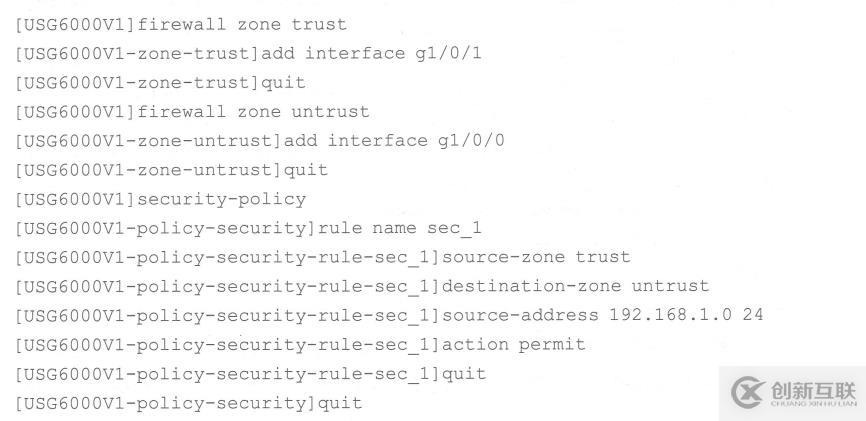

配置安全策略

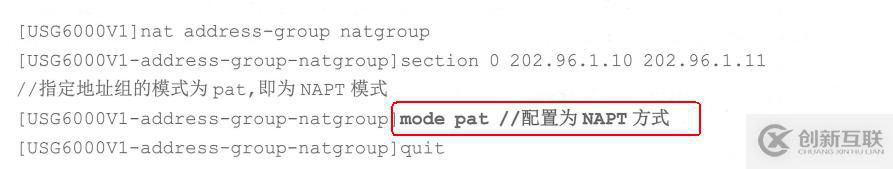

配置NAT地址組,地址組中對應的是公網(wǎng)IP

配置NAT策略

配置路由黑洞

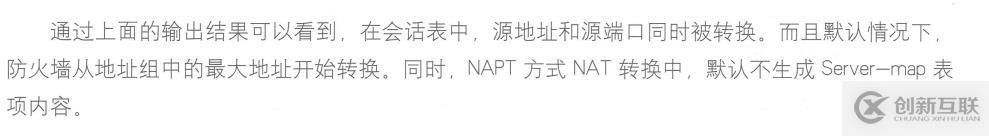

驗證結(jié)果用PC1ping外網(wǎng)PC2

(3)出接口地址(Easy-IP)就是用R1路由器的g0/0/1的接口去訪問PC2(重新配置)

配置IP

配置安全策略

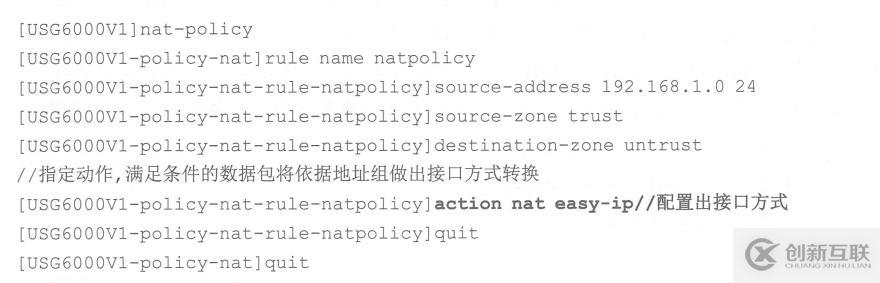

配置NAT策略

驗證可以發(fā)現(xiàn),都是轉(zhuǎn)換的R1路由器g0/0/1接口IP去訪問的

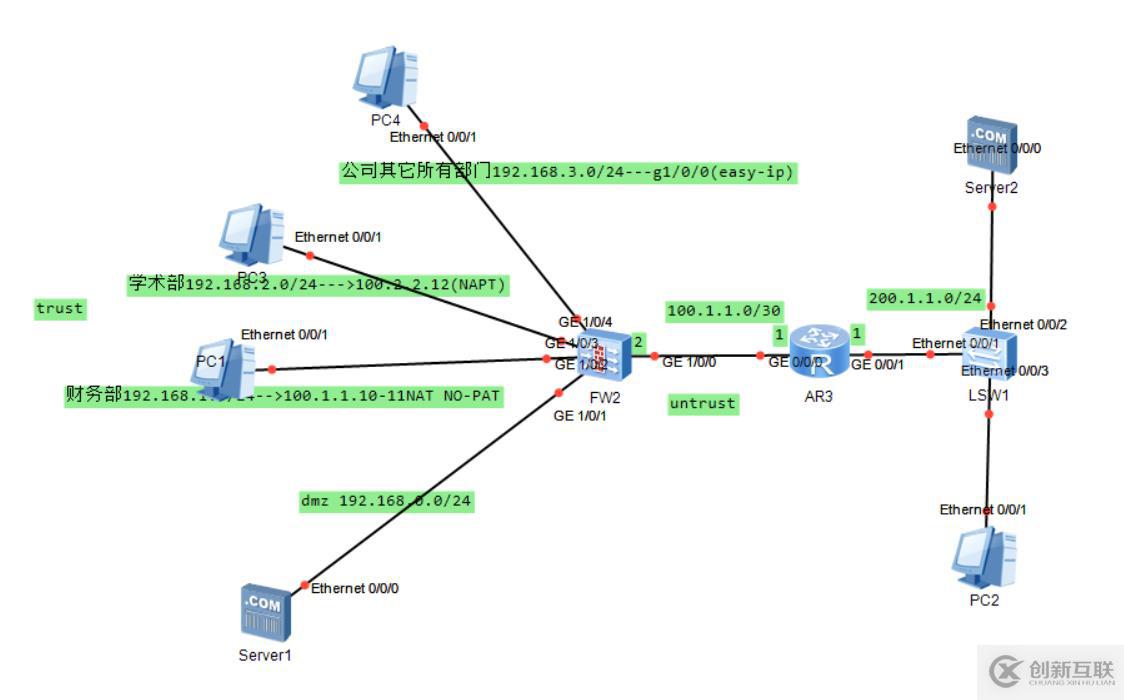

五,綜合案例

要求:

財務主機通過no-pat訪問internet(使用100.2.2.10-11)

學術(shù)部主機通過napt訪問internet(使用100.2.2.12)

公司其它部門通過g1/0/0訪問internet

配置natserver發(fā)布dmz中的服務器(使用100.2.2.9)

一、財務主機通過no-pat訪問internet

1.配置網(wǎng)絡參數(shù)及路由

[USG6000V1] int g1/0/2

[USG6000V1-GigabitEthernet1/0/2] ip add 192.168.1.1 24

[USG6000V1-GigabitEthernet1/0/2] undo sh

Info: Interface GigabitEthernet1/0/2 is not shutdown.

[USG6000V1-GigabitEthernet1/0/2] quit

[USG6000V1] int g1/0/0

[USG6000V1-GigabitEthernet1/0/0] ip add 100.1.1.2 30

[USG6000V1-GigabitEthernet1/0/0] undo sh

[USG6000V1-GigabitEthernet1/0/0] quit

[USG6000V1] i proute-static 0.0.0.0 0.0.0.0 100.1.1.1

2.配置安全策略

[USG6000V1] firewall zone trust

[USG6000V1-zone-trust] add int g1/0/2

[USG6000V1-zone-trust] quit

[USG6000V1] firewall zone untrust

[USG6000V1-zone-untrust] add int g1/0/0

[USG6000V1-zone-untrust] quit

[USG6000V1] security-policy

[USG6000V1-policy-security] rule name sec_1

[USG6000V1-policy-security-rule-sec_1] source-address 192.168.1.0 24

[USG6000V1-policy-security-rule-sec_1] destination-zone untrust

[USG6000V1-policy-security-rule-sec_1] action permit

3.配置nat地址組,地址池中的地址對應的是公網(wǎng)地址

[USG6000V1-policy-security] quit

[USG6000V1] nat address-group natgroup

[USG6000V1-address-group-natgroup] section 0 100.2.2.10 100.2.2.11

[USG6000V1-address-group-natgroup] mode no-pat local

[USG6000V1-address-group-natgroup]

4.配置nat策略

[USG6000V1] nat-policy

[USG6000V1-policy-nat] rule name natpolicy

[USG6000V1-policy-nat-rule-natpolicy] source-address 192.168.1.0 24

[USG6000V1-policy-nat-rule-natpolicy] destination-zone untrust

[USG6000V1-policy-nat-rule-natpolicy] action nat address-group natgroup

[USG6000V1-policy-nat-rule-natpolicy] quit

[USG6000V1-policy-nat] quit

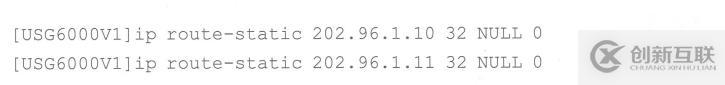

5.針對轉(zhuǎn)換后的全局地址配置黑洞路由

[USG6000V1] ip route-static 100.2.2.10 32 null 0

[USG6000V1] ip route-static 100.2.2.11 32 null 0

6.配置r1(isp)

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei] sysname r1

[r1] undo info ena

[r1] int g0/0/0

[r1-GigabitEthernet0/0/0] ip add 100.1.1.1 30

[r1-GigabitEthernet0/0/0] int g0/0/1

[r1-GigabitEthernet0/0/1] ip add 200.1.1.1 24

[r1-GigabitEthernet0/0/1] undo sh

[r1-GigabitEthernet0/0/1] quit

[r1] ip route-static 100.2.2.8 29 100.1.1.2

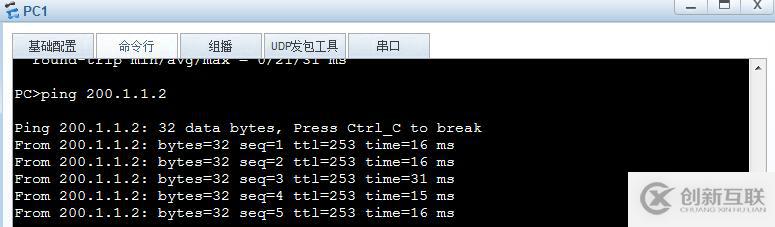

7.測試:從財務客戶機上訪問internet服務器

二、學術(shù)部主機通過napt訪問internet(使用100.2.2.12)

1.配置網(wǎng)絡參數(shù)

[USG6000V1] int g1/0/3

[USG6000V1-GigabitEthernet1/0/3] ip add 192.168.2.1 24

[USG6000V1-GigabitEthernet1/0/3] quit

[USG6000V1] firewall zone trust

[USG6000V1-zone-trust] add int g1/0/3

[USG6000V1-zone-trust]q uit

2.配置安全策略

[USG6000V1] security-policy

[USG6000V1-policy-security-rule-sec_2] source-address 192.168.2.0 24

[USG6000V1-policy-security-rule-sec_2] destination-zone untrust

[USG6000V1-policy-security-rule-sec_2] action permit

[USG6000V1-policy-security-rule-sec_2] quit

3.配置nat地址組

[USG6000V1] nat address-group natgroup_2.0

[USG6000V1-address-group-natgroup_2.0] section 0 100.2.2.12 100.2.2.12

[USG6000V1-address-group-natgroup_2.0] mode pat

[USG6000V1-address-group-natgroup_2.0] quit

4.配置nat策略

[USG6000V1] nat-policy

[USG6000V1-policy-nat] rule name natpolicy_2.0

[USG6000V1-policy-nat-rule-natpolicy_2.0] source-address 192.168.2.0 24

[USG6000V1-policy-nat-rule-natpolicy_2.0] destination-zone untrust

[USG6000V1-policy-nat-rule-natpolicy_2.0] action nat address-group natgroup_2.0

[USG6000V1-policy-nat-rule-natpolicy_2.0] quit

[USG6000V1-policy-nat] quit

5.針對轉(zhuǎn)換后的全局地址,配置黑洞路由

[USG6000V1] ip route-static 100.2.2.12 32 null 0

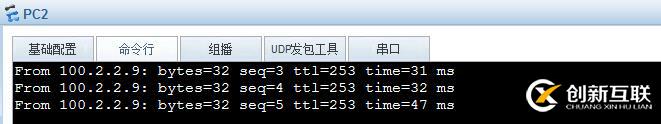

6.驗證nat配置

.

三、出接口地址(easy-ip)使公司其它部門通過g1/0/0訪問internet

1.配置網(wǎng)絡參數(shù)

[USG6000V1] int g1/0/4

[USG6000V1-GigabitEthernet1/0/4] ip add 192.168.3.1 24

[USG6000V1-GigabitEthernet1/0/4] quit

[USG6000V1] firewall zone trust

[USG6000V1-zone-trust] add int g1/0/4

[USG6000V1-zone-trust]

2.配置安全策略

[USG6000V1] security-policy

[USG6000V1-policy-security] rule name sec_3

[USG6000V1-policy-security-rule-sec_3] source-address 192.168.3.0 24

[USG6000V1-policy-security-rule-sec_3] destination-zone untrust

[USG6000V1-policy-security-rule-sec_3] action permit

[USG6000V1-policy-security-rule-sec_3] quit

[USG6000V1-policy-security] quit

3.配置nat策略

[USG6000V1] nat-policy

[USG6000V1-policy-nat] rule name natpolicy_3.0

[USG6000V1-policy-nat-rule-natpolicy_3.0] source-address 192.168.3.0 24

[USG6000V1-policy-nat-rule-natpolicy_3.0] destination-zone untrust

[USG6000V1-policy-nat-rule-natpolicy_3.0] action nat easy-ip

[USG6000V1-policy-nat-rule-natpolicy_3.0] quit

[USG6000V1-policy-nat] quit

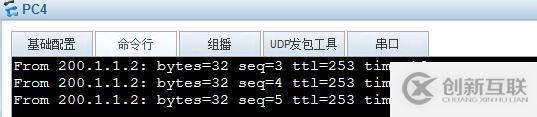

4.驗證easy-ip

1)ping測試

四、配置natserver發(fā)布dmz中的服務器(使用100.2.2.9)

1.配置網(wǎng)絡參數(shù)

[USG6000V1-GigabitEthernet1/0/0] int g1/0/1

[USG6000V1-GigabitEthernet1/0/1] ip add 192.168.0.1 24

[USG6000V1-GigabitEthernet1/0/1] quit

[USG6000V1] firewall zone dmz

[USG6000V1-zone-dmz] add int g1/0/1

[USG6000V1-zone-dmz] quit

2.配置安全策略

[USG6000V1] security-policy

[USG6000V1-policy-security] rule name sec_4

[USG6000V1-policy-security-rule-sec_4] source-zone untrust

[USG6000V1-policy-security-rule-sec_4] destination-address 192.168.0.0 24

[USG6000V1-policy-security-rule-sec_4] action permit

[USG6000V1-policy-security] quit

3.配置ftp應用層檢測(此步驟可以省略,默認已經(jīng)開啟)

[USG6000V1] firewall inter trust untrust

[USG6000V1-interzone-trust-untrust] detect ftp

[USG6000V1-interzone-trust-untrust] quit

4.配置nat server

[USG6000V1] nat server natserver global 100.2.2.9 inside 192.168.0.2

5.配置黑洞路由

[USG6000V1] ip route-static 100.2.2.9 32 null 0

6.驗證

1)在互聯(lián)網(wǎng)主機上訪問dmz中的服務器

看完上述內(nèi)容是否對您有幫助呢?如果還想對相關(guān)知識有進一步的了解或閱讀更多相關(guān)文章,請關(guān)注創(chuàng)新互聯(lián)行業(yè)資訊頻道,感謝您對創(chuàng)新互聯(lián)的支持。

另外有需要云服務器可以了解下創(chuàng)新互聯(lián)cdcxhl.cn,海內(nèi)外云服務器15元起步,三天無理由+7*72小時售后在線,公司持有idc許可證,提供“云服務器、裸金屬服務器、高防服務器、香港服務器、美國服務器、虛擬主機、免備案服務器”等云主機租用服務以及企業(yè)上云的綜合解決方案,具有“安全穩(wěn)定、簡單易用、服務可用性高、性價比高”等特點與優(yōu)勢,專為企業(yè)上云打造定制,能夠滿足用戶豐富、多元化的應用場景需求。

當前題目:如何實現(xiàn)防火墻NAT控制分析-創(chuàng)新互聯(lián)

轉(zhuǎn)載源于:http://chinadenli.net/article36/hpjsg.html

成都網(wǎng)站建設公司_創(chuàng)新互聯(lián),為您提供面包屑導航、網(wǎng)站策劃、域名注冊、品牌網(wǎng)站制作、自適應網(wǎng)站、建站公司

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時需注明來源: 創(chuàng)新互聯(lián)

- 軟件開發(fā)中,我們應該保持的工匠心態(tài) 2021-05-14

- 成都軟件開發(fā)公司哪家好?如何選擇? 2020-08-21

- 軟件開發(fā)預算低的開發(fā)方式和軟件定制開發(fā)方式解決方案。 2021-05-13

- 軟件開發(fā)公司選擇什么樣的CRM系統(tǒng)比較合適?你也許并不知道 2016-08-29

- 人工智能軟件開發(fā)已到來,也是悶聲發(fā)財?shù)臋C會! 2021-05-29

- 軟件開發(fā)中的跨平臺這件事兒 2021-05-28

- 解析三大電商軟件開發(fā)模式 2021-02-24

- 軟件開發(fā)者必備的軟技能有哪些? 2021-06-13

- 家政業(yè)務app軟件開發(fā)可以帶來哪些優(yōu)化 2022-05-25

- 電商APP軟件開發(fā)優(yōu)勢? 2023-03-25

- 成都軟件開發(fā)企業(yè)定制軟件只是一個開始 2022-05-28

- app軟件開發(fā):開發(fā)一款Webapp需要掌握哪些技術(shù) 2023-03-01