ThinkPHP如何防止XSS攻擊-創(chuàng)新互聯(lián)

小編給大家分享一下ThinkPHP如何防止XSS攻擊,希望大家閱讀完這篇文章之后都有所收獲,下面讓我們一起去探討吧!

ThinkPHP防止XSS攻擊的方法

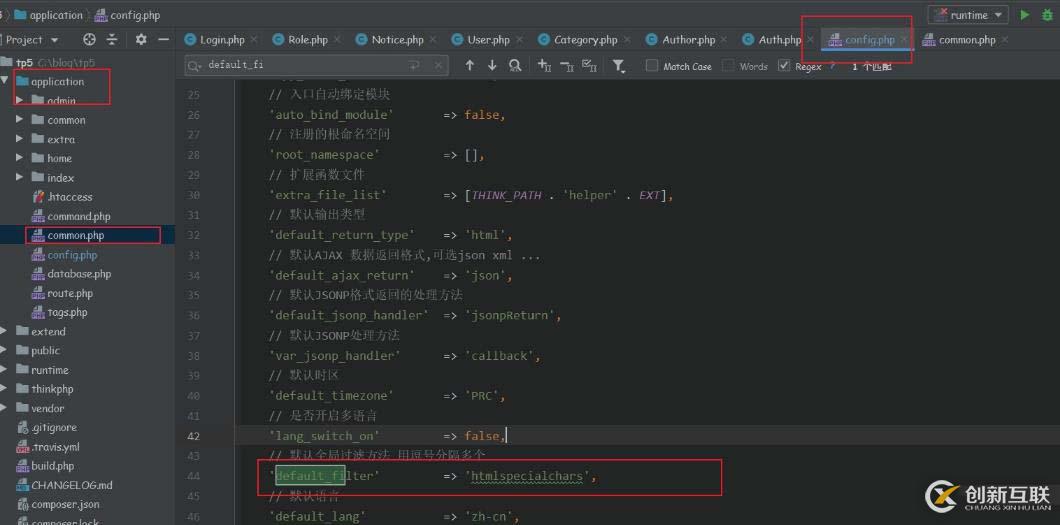

1 如果您的項(xiàng)目沒有富文本編輯器 然后就可以使用全局過濾方法 在application下面的config配置文件 加上 htmlspecialchars

// 默認(rèn)全局過濾方法 用逗號分隔多個(gè) 'default_filter' => 'htmlspecialchars',

如果有富文本編輯器的話 就不適合 使用這種防XSS攻擊

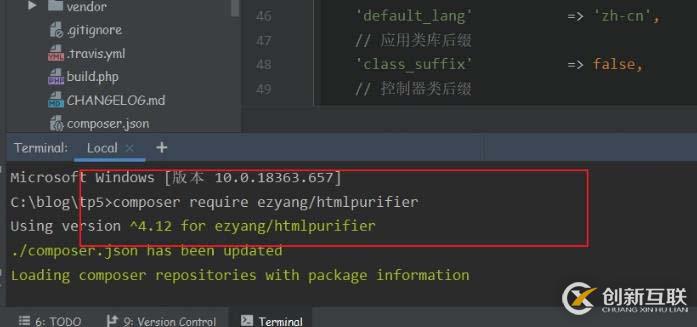

那么使用 composer 安裝插件來處理

命令

composer require ezyang/htmlpurifier

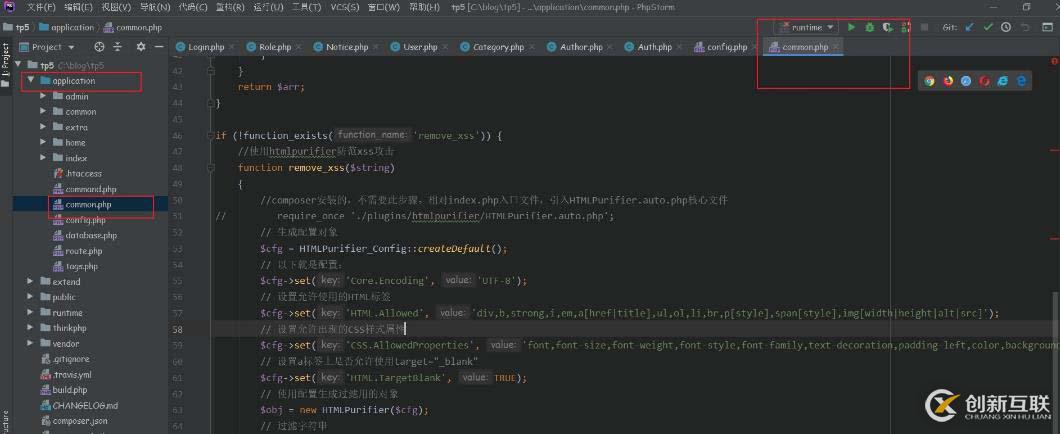

安裝成功以后在application 下面的 common.php 放公共函數(shù)的地方添加如下代碼

if (!function_exists('remove_xss')) {

//使用htmlpurifier防范xss攻擊

function remove_xss($string){

//composer安裝的,不需要此步驟。相對index.php入口文件,引入HTMLPurifier.auto.php核心文件

// require_once './plugins/htmlpurifier/HTMLPurifier.auto.php';

// 生成配置對象

$cfg = HTMLPurifier_Config::createDefault();

// 以下就是配置:

$cfg -> set('Core.Encoding', 'UTF-8');

// 設(shè)置允許使用的HTML標(biāo)簽

$cfg -> set('HTML.Allowed','div,b,strong,i,em,a[href|title],ul,ol,li,br,p[style],span[style],img[width|height|alt|src]');

// 設(shè)置允許出現(xiàn)的CSS樣式屬性

$cfg -> set('CSS.AllowedProperties', 'font,font-size,font-weight,font-style,font-family,text-decoration,padding-left,color,background-color,text-align');

// 設(shè)置a標(biāo)簽上是否允許使用target="_blank"

$cfg -> set('HTML.TargetBlank', TRUE);

// 使用配置生成過濾用的對象

$obj = new HTMLPurifier($cfg);

// 過濾字符串

return $obj -> purify($string);

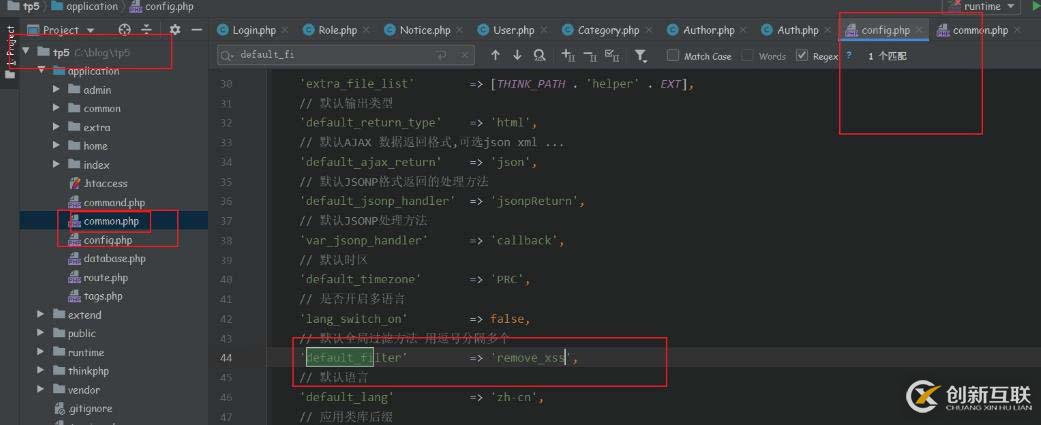

}然后在 application目錄下的config.php 配置文件

把這個(gè)過濾方法改成那個(gè)方法名即可

結(jié)合框架的使用 和插件的使用可以使用這個(gè) 上面的代碼可以可以直接使用的

也可以針對某個(gè)字段進(jìn)行xss驗(yàn)證

1 修改 command的文件把改成這個(gè) 'default_filter' => 'htmlspecialchars',

2 然后在你要更改的字段 上面 修改成

看完了這篇文章,相信你對“ThinkPHP如何防止XSS攻擊”有了一定的了解,如果想了解更多相關(guān)知識,歡迎關(guān)注創(chuàng)新互聯(lián)行業(yè)資訊頻道,感謝各位的閱讀!

文章題目:ThinkPHP如何防止XSS攻擊-創(chuàng)新互聯(lián)

網(wǎng)站鏈接:http://chinadenli.net/article10/gchdo.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供虛擬主機(jī)、建站公司、靜態(tài)網(wǎng)站、企業(yè)網(wǎng)站制作、域名注冊、移動網(wǎng)站建設(shè)

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請盡快告知,我們將會在第一時(shí)間刪除。文章觀點(diǎn)不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時(shí)需注明來源: 創(chuàng)新互聯(lián)

猜你還喜歡下面的內(nèi)容

- 哈夫曼樹怎么建立如何建立哈夫曼樹?-創(chuàng)新互聯(lián)

- 執(zhí)行autorelease方法的對象什么時(shí)候被釋放。-創(chuàng)新互聯(lián)

- Spring常見的十大錯誤,78%的老程序員都踩過這些坑!-創(chuàng)新互聯(lián)

- PDM的分布式虛擬設(shè)計(jì)平臺架構(gòu)-創(chuàng)新互聯(lián)

- OpenSSL中生成自簽名證書的方法有哪些-創(chuàng)新互聯(lián)

- ip地址與子網(wǎng)劃分-創(chuàng)新互聯(lián)

- 利用Golang怎么將整數(shù)轉(zhuǎn)換為字符串-創(chuàng)新互聯(lián)

- 提升網(wǎng)站關(guān)鍵詞排名的面包屑導(dǎo)航優(yōu)化技巧 2022-05-09

- 成都網(wǎng)站推廣中使用面包屑導(dǎo)航有哪些優(yōu)勢 2023-04-06

- 網(wǎng)站建設(shè)面包屑導(dǎo)航對搜索引擎優(yōu)化的重要性 2022-07-14

- 電子商城網(wǎng)站面包屑導(dǎo)航制作要避免哪些雷區(qū)? 2014-07-31

- 如何在網(wǎng)頁設(shè)計(jì)中最大程度地利用面包屑導(dǎo)航? 2015-10-25

- 北京網(wǎng)站建設(shè)講解面包屑導(dǎo)航有什么作用? 2021-05-21

- 成都網(wǎng)站推廣使用面包屑導(dǎo)航有什么優(yōu)勢? 2022-09-26

- 網(wǎng)站面包屑導(dǎo)航如何做?有何作用? 2023-04-13

- 解析面包屑導(dǎo)航對SEO有什么作用呢 2021-11-30

- 公司制作網(wǎng)站時(shí)該如何正確的使用面包屑導(dǎo)航 2023-02-13

- 面包屑導(dǎo)航有什么作用? 2014-01-20

- 面包屑導(dǎo)航在網(wǎng)站優(yōu)化中有用嗎? 2023-03-30