K8S之Flannel之SNAT規(guī)劃優(yōu)化

一、Flannel之SNAT規(guī)劃優(yōu)化作用

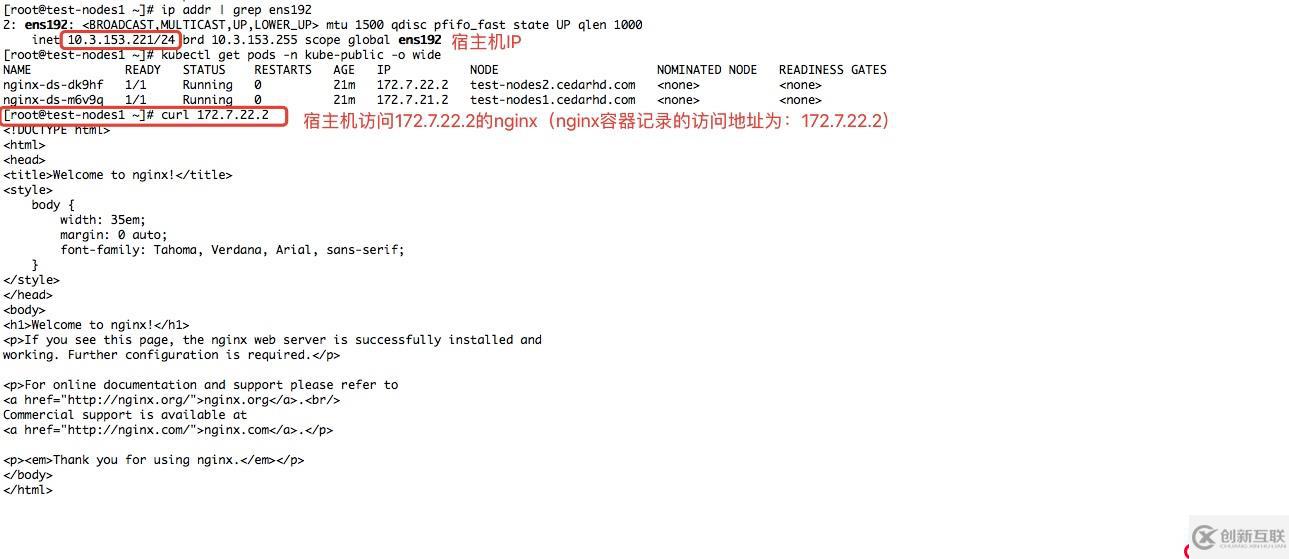

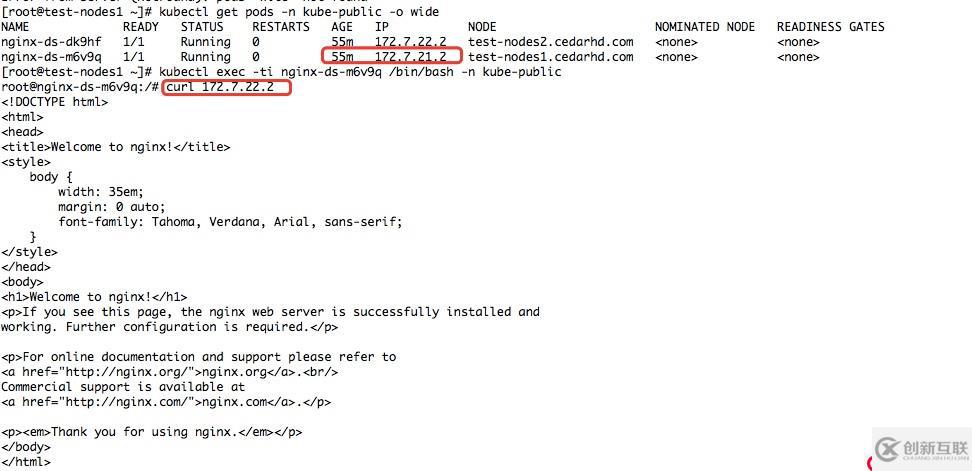

解決兩宿主機(jī)容器之間的透明訪問,如不進(jìn)行優(yōu)化,容器之間的訪問,日志記錄為宿主機(jī)的IP地址。1、宿主機(jī)訪問172.7.22.2的nginx容器情況

成都創(chuàng)新互聯(lián)公司服務(wù)項(xiàng)目包括樂清網(wǎng)站建設(shè)、樂清網(wǎng)站制作、樂清網(wǎng)頁制作以及樂清網(wǎng)絡(luò)營銷策劃等。多年來,我們專注于互聯(lián)網(wǎng)行業(yè),利用自身積累的技術(shù)優(yōu)勢、行業(yè)經(jīng)驗(yàn)、深度合作伙伴關(guān)系等,向廣大中小型企業(yè)、政府機(jī)構(gòu)等提供互聯(lián)網(wǎng)行業(yè)的解決方案,樂清網(wǎng)站推廣取得了明顯的社會效益與經(jīng)濟(jì)效益。目前,我們服務(wù)的客戶以成都為中心已經(jīng)輻射到樂清省份的部分城市,未來相信會繼續(xù)擴(kuò)大服務(wù)區(qū)域并繼續(xù)獲得客戶的支持與信任!

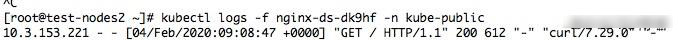

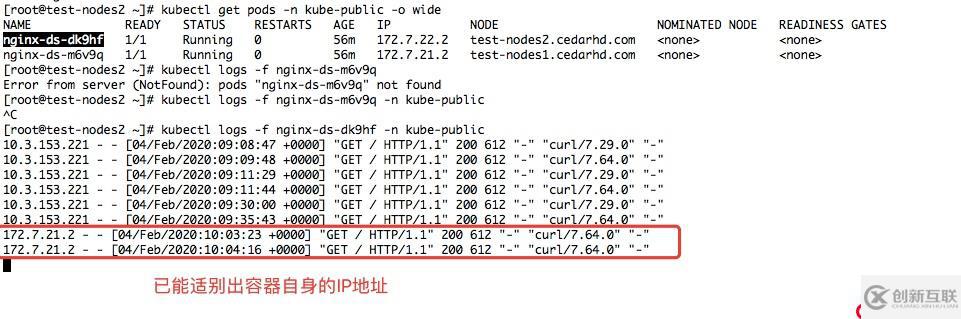

2、172.7.22.2查看nginx訪問日志

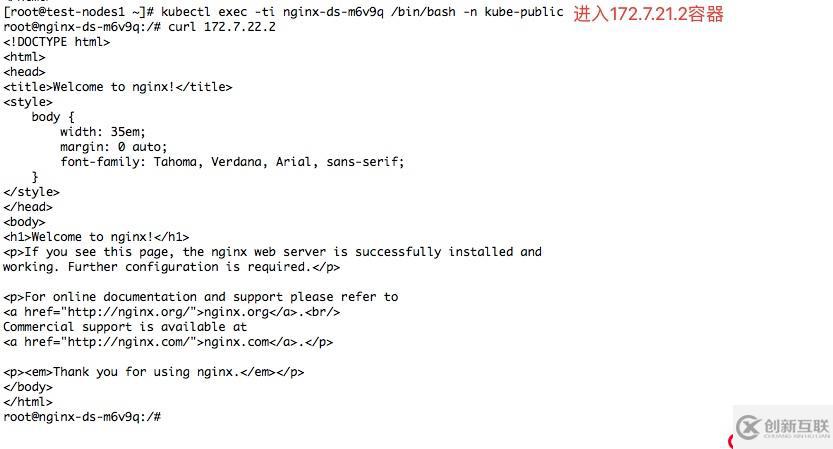

3、進(jìn)入172.7.21.2的容器訪問172.7.22.2的nginx容器,查看日志

4、再次查看172.7.22.2的nginx訪問日志

5、解決問題:當(dāng)容器172.7.21.2訪問172.7.22.2的nginx容器時,展示的日志應(yīng)為172.7.21.2

二、解決方法

1、安裝iptables-services組件

[root@test-nodes1 ~]# yum -y install iptables-services

[root@test-nodes1 ~]# systemctl start iptables

[root@test-nodes1 ~]# systemctl enable iptables

Created symlink from /etc/systemd/system/basic.target.wants/iptables.service to /usr/lib/systemd/system/iptables.service.

-----------------------------------------------------------------------------------------------

2、把以下iptable記錄的偽裝轉(zhuǎn)向刪除

[root@test-nodes1 ~]# iptables-save |grep -i postrouting

:POSTROUTING ACCEPT [68:4098]

:KUBE-POSTROUTING - [0:0]

-A POSTROUTING -m comment --comment "kubernetes postrouting rules" -j KUBE-POSTROUTING

-A POSTROUTING -s 172.7.21.0/24 ! -o docker0 -j MASQUERADE #刪除此條

-A KUBE-POSTROUTING -m comment --comment "kubernetes service traffic requiring SNAT" -m mark --mark 0x4000/0x4000 -j MASQUERADE

-----------------------------------------------------------------------------------------------

3、刪除該記錄

[root@test-nodes1 ~]# iptables -t nat -D POSTROUTING -s 172.7.21.0/24 ! -o docker0 -j MASQUERADE

-----------------------------------------------------------------------------------------------

4、插入一條新的記錄(排除對172.7.0.0/16網(wǎng)絡(luò)訪問的偽裝)

[root@test-nodes1 ~]# iptables -t nat -I POSTROUTING -s 172.7.21.0/24 ! -d 172.7.0.0/16 ! -o docker0 -j MASQUERADE

-----------------------------------------------------------------------------------------------

5、查看是否生效

[root@test-nodes1 ~]# iptables-save |grep -i postrouting

:POSTROUTING ACCEPT [13:814]

:KUBE-POSTROUTING - [0:0]

-A POSTROUTING -s 172.7.21.0/24 ! -d 172.7.0.0/16 ! -o docker0 -j MASQUERADE

-A POSTROUTING -m comment --comment "kubernetes postrouting rules" -j KUBE-POSTROUTING

-A KUBE-POSTROUTING -m comment --comment "kubernetes service traffic requiring SNAT" -m mark --mark 0x4000/0x4000 -j MASQUERADE

-----------------------------------------------------------------------------------------------

6、刪除iptables上所有reject拒絕規(guī)則

[root@test-nodes1 ~]# iptables-save | grep -i reject

-A INPUT -j REJECT --reject-with icmp-host-prohibited

-A FORWARD -j REJECT --reject-with icmp-host-prohibited

[root@test-nodes1 ~]# iptables -t filter -D INPUT -j REJECT --reject-with icmp-host-prohibited

[root@test-nodes1 ~]# iptables -t filter -D FORWARD -j REJECT --reject-with icmp-host-prohibited

[root@test-nodes1 ~]# iptables-save | grep -i reject

-----------------------------------------------------------------------------------------------

7、保存iptables規(guī)則

[root@test-nodes1 ~]# iptables-save > /etc/sysconfig/iptables

三、驗(yàn)證結(jié)果

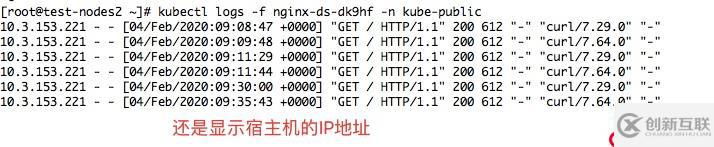

1、通過容器172.7.21.2訪問172.7.22.2

2、查看172.7.22.2的容器日志

備注:test-nodes需要有相同的操作

網(wǎng)頁名稱:K8S之Flannel之SNAT規(guī)劃優(yōu)化

文章鏈接:http://chinadenli.net/article28/ipcccp.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供品牌網(wǎng)站制作、網(wǎng)頁設(shè)計公司、微信公眾號、網(wǎng)站導(dǎo)航、網(wǎng)站策劃、搜索引擎優(yōu)化

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶投稿、用戶轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請盡快告知,我們將會在第一時間刪除。文章觀點(diǎn)不代表本網(wǎng)站立場,如需處理請聯(lián)系客服。電話:028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時需注明來源: 創(chuàng)新互聯(lián)

- 火爆的ChatGPT,來聊聊它的熱門話題 2023-02-20

- 爆紅的ChatGPT,誰會丟掉飯碗? 2023-02-20

- ChatGPT是什么?ChatGPT是聊天機(jī)器人嗎? 2023-05-05

- 怎樣利用chatGPT快速賺錢? 2023-05-05

- ChatGPT是什么 2023-02-20

- ChatGPT的發(fā)展歷程 2023-02-20

- 馬云回國,首談ChatGPT。又是新一個風(fēng)口? 2023-05-28

- ChatGPT的應(yīng)用ChatGPT對社會的利弊影響 2023-02-20